1. Исходные положения для разработки системной концепции обеспечения безопасности объектов охраны

В данной работе излагаются основные направления деятельности по обеспечению безопасности объектов охраны, привлекательных для преступников с различных точек зрения. Преступные посягательства могут преследовать различные цели, например:

Кражи материальных и/или информационных ценностей;

Имеющие в своей основе террористические действия, направленные на решение политических или грабительских задач, как то: разрушение объекта; захват управления функционированием объекта; информационная разведка; ограбление; внедрение членов организованных преступных формирований или групп в управленческие структуры и т.д.

Актуальность системного решения проблем и задач охранной деятельности особенно возросла в последние годы, что диктуется многими факторами, например:

В современных условиях становления новых общественных, экономических, политических, производственных и иных отношений при недостатке механизмов их правового регулирования происходит закономерный взрыв криминогенной обстановки. Резко активизируется деятельность организованных преступных структур, происходит их количественный рост, качественная техническая и методическая оснащенность, проникновение в коммерческие, государственные, в том числе и в правоохранительные органы. По информационно-аналитическим обзорам специалистов уровень преступности в ближайшие годы будет сохраняться;

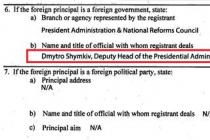

Преступные действия организованных структур, направленные на захват и ограбление учреждений, на получение конфиденциальной информации о деятельности предприятий и т.д., все в большей степени подготавливаются как глубоко продуманные, технически хорошо оснащенные, смоделированные на достаточно высоком интеллектуальном и психологическом уровне акции;

По данным экспертов подготовка и проведение преступных акций в большинстве случаев осуществляются на высоком профессиональном уровне, характеризуются системным решением и часто отличаются жестокостью исполнения.

Исходя из изложенного, разработчики системной концепции обеспечения безопасности объектов в максимальной степени должны учитывать мировой и отечественный опыт, касающийся всей многогранной деятельности, организуемой по защите объектов.

Практика охранной деятельности показывает, что необходим научно обоснованный подход к решению проблем и задач охраны объектов, в особенности, если это особо важные, особо опасные объекты, объекты особого риска или объекты, содержащие большие материальные ценности.

В связи с тем, что наиболее высоким уровнем разработки систем защиты характеризуются особо опасные, особо важные, особо режимные объекты и банки, и этот опыт, безусловно, полезен для объектов многих отраслей народного хозяйства, где возможно придется работать сегодняшним студентам, в списке литературы приведены наименования соответствующих источников, опубликованных в открытой печати.

Очевидно, коль скоро действия преступников часто носят не просто ухищренный, а системно продуманный профессионалами характер, им следует противопоставить организацию и оснащение, выполненные на более высоком уровне профессионализма. Этим и объясняется необходимость разработки обобщенной системной концепции по обеспечению безопасности объектов, которая в каждом случае должна быть адаптирована к конкретному объекту, исходя из условий его функционирования, расположения, характера деятельности, географического положения, особенностей окружающей среды и обстановки и т.д. Таким образом, для каждого конкретного объекта должна разрабатываться на основе общей своя собственная концепция безопасности, исходя из положений которой разрабатывается проект оснащения объекта инженерно-техническими, специальными и программно-аппаратными средствами защиты.

Технические средства охраны, установленные на объектах охраны, должны в комплексе с силами физической охраны и системой инженерных сооружений удовлетворять современным требованиям по охране 00 от устремлений потенциального нарушителя.

Учитывая изложенное, разработчики технических средств охранной сигнализации и комплексов технических средств охраны при анализе исходных положений для определения "моделей нарушителей" должны рассматривать и такие факторы, характерные для современной жизни, как:

Наличие в свободной продаже зарубежных и отечественных изделий спецтехники;

Возможность приобретения современного вооружения;

Возможность рекрутирования организованными преступными формированиями подготовленных в силовых структурах людей;

Наличие значительных финансовых ресурсов в криминальных структурах и т.д., т.е. факторов, расширяющих возможность преступных формирований организовывать против объектов охраны преступные действия с высоким уровнем их предварительной подготовки.

Одной из центральных подсистем в системе обеспечения безопасности 00 является автоматизированная система охраны, с помощью которой реализуются практические меры по предупреждению недозволенного доступа к технике, оборудованию, материалам, документам и охране их от шпионажа в пользу конкурентов, диверсий, повреждений, хищений и других незаконных или преступных действий.

На практике действия АСО складываются из двух основных фаз: обнаружение нарушителя и его задержание.

Задачи обнаружения нарушителя и определения места его проникновения могут быть решены как с помощью патрулей из личного состава службы охраны, так и с помощью технических средств охраны. Задачи обнаружения нарушителя и контроля за состоянием безопасности охраняемых объектов решаются, главным образом, с помощью технических средств охраны и телевизионного наблюдения. Применение этих средств позволяет в разумных пределах снизить численность личного состава охраны, но при этом повысить надежность защиты объекта, увеличить оперативность в принятии мер к задержанию нарушителя.

Рис.1.1 Структура автоматизированной системы охраны

В общем случае в состав комплекса технических средств обеспечения безопасности объекта входят: технические средства охранной сигнализации; технические средства наблюдения; система контроля доступа, в литературе применяются также понятия-синонимы - система управления доступом и система контроля и управления доступом; технические средства пожарной сигнализации; технические средства обнаружения диверсионно-террористических средств и технические средства обнаружения утечки информации. В состав ТСОС входят: средства обнаружения; система сбора, обработки, отображения и документирования информации; вспомогательные устройства - системы электропитания, охранного освещения, оповещения и т.д.

Для решения задач и проблем выбора структуры и состава комплекса технических средств охраны необходимо, во-первых, проанализировать возможные варианты действий злоумышленника. Далее, для определенности, будем применять термин "нарушитель", имея в виду кого угодно, несанкционированным образом проникающего на охраняемую территорию и в его помещения, а именно: случайного, не имеющего определенных целей, человека; вора; грабителя; террориста или группы людей, вторгающихся с преступной целью. Исходя из анализа возможных действий нарушителя, составляются варианты его моделей, которые и принимаются за основополагающий фактор выбора тактики защиты объекта. Во-вторых, более углубленный или менее углубленный учет параметров моделей нарушителей осуществляется, исходя из значимости, ценности, важности объекта, т.е. требуемой категории его защиты.

Важное влияние на оценку параметров нарушителя оказывают его стартовые позиции. Условно их можно разделить на четыре группы:

Нарушитель не имеет доступа на территорию объекта и, соответственно, преодолевает все рубежи охраны;

Нарушитель имеет доступ на объект, но не имеет доступа в режимную зону;

Нарушитель имеет доступ на объект и режимную зону, но не имеет доступа к конкретным охраняемым сведениям или материальным ценностям;

Нарушитель имеет доступ на объект, в режимную зону и к конкретным охраняемым сведениям или материальным ценностям.

Следует отметить, что при более простой структуре объекта число стартовых позиций соответственно может уменьшаться.

Очевидно, что для первой группы вероятность обнаружения и сложность проникновения на объект для совершения противоправных деяний в основном определяется КТСО, а для четвертой -уровнем всей системы обеспечения безопасности, включая и состояние режимной и кадровой работы, проводимой на объекте.

По каждой из возможных угроз необходимо определять территории, подлежащие контролю, и временные интервалы их контроля.

Структурную схему передачи оператору КТСО информации о наличии нарушителя можно представить в виде, приведенном на рис. 1.2.

Наиболее опасным, с точки зрения службы безопасности объекта) является подготовленный и технически оснащенный нарушитель, способный применить для обхода ТСОС множество способов. Очевидно, модель защиты должна строиться, исходя из моделирования всех возможных действий злоумышленника.

Вероятность обезвреживания нарушителя силами физической охраны существенно зависит от характеристик ТСОС. Первая фаза - обнаружение нарушителя - определяется вероятностью обнаружения нарушителя ТСОС, периодом наработки на отказ и временем восстановления ТСОС; вторая фаза - задержание нарушителя - зависит от времени обнаружения нарушителя техническими средствами охранной сигнализации с момента его появления на объекте и периода наработки на ложное срабатывание. Последнее объясняется тем, что при ложном срабатывании силы физической охраны отвлекаются на время проверки сигнала "Тревога" и не способны провести проверку двух и более фактов сработки ТСОС одновременно. Кроме того, ложное срабатывание создает с неизбежностью стрессовую ситуацию, снижающую боеготовность сотрудников сил физической охраны на некоторый период времени, необходимый для восстановления гормонального баланса человеческого организма, а также порождает снижение бдительности из-за привыкания к факту появления ложных срабатываний.

Таким образом, при разработке проекта оборудования 00 техническими средствами охранной сигнализации помимо гаммы технических факторов необходимо учитывать факторы, определяемые поведением нарушителя.

Рассмотрим, какие требования к проекту оборудования объекта ТСОС порождаются возможными действиями нарушителя.

Возможность нарушителя найти маршрут, не блокированный СО, должна быть исключена. Для предотвращения прохода нарушителя должны быть блокированы все возможные маршруты движения нарушителя. Состояние физических преград, имеющих большую стойкость и в связи с этим не блокированных СО, должно периодически контролироваться патрулями из личного состава охраны либо - с использованием телевизионных средств наблюдения.

Для увеличения вероятности обнаружения подготовленного и технически оснащенного нарушителя комплексом технических средств охраны объекта могут организовываться полностью скрытные рубежи охраны.

С целью повышения устойчивости рубежей охраны к преодолению они должны оборудоваться СО, работающими на разных физических принципах действия, а также должна быть реализована функция дистанционного контроля. Комбинирование данных СО должно производиться по схеме М из N. Числа М и N определяются в ходе проектирования КТСО индивидуально для каждого рубежа охраны объекта.

Для предотвращения обхода нарушителем рубежа охраны путем использования ухищренных способов передвижения необходимо устанавливать несколько СО, как правило, различных физических принципов действия, рассчитанных на блокирование участка при разных способах передвижения нарушителя. Для открытых пространств скорость движения может изменяться от 0,1 до 8 м/с, способы перемещения - от движения "ползком" до движения "в рост"; для физических преград способами преодоления могут быть открывание и разрушение. Аналогично рассматриваются способы преодоления замкнутых пространств, а также стен, перекрытий и т.п.

Для предотвращения возможности имитации работы СО нарушителем соединительные линии системы сбора, обработки, отображения и документирования информации должны иметь физическую и сигнализационную защиту коммутационных шкафов, коробок и т.п. При прокладке кабелей предпочтение следует отдавать скрытой проводке в закладных устройствах, обеспечивающих дополнительное экранирование и инженерную защиту.

В настоящее время выпускается большое число ССОИ, различающихся числом подключаемых СО, структурой соединительных линий - радиальная, шлейфовая, древовидная, петлевая и другими характеристиками. Это позволяет оборудовать объект любого размера наперед заданной группы важности и/или категории защиты. Учет возможности вывода из строя ТСОС подготовленным и технически оснащенным нарушителем проводится при анализе возможных структурных схем построения ТСОС и КТСО в целом. При этом из рассмотрения должны быть исключены варианты, позволяющие замыканием шин питания или информационно-адресных шин КТСО вывести его из строя. Для современных КТСО характерно использование лучевой или древовидной структуры информационно-адресных шин, раздельного управления и автономных защитных цепей электропитания каждого канала.

Ниже рассмотрим некоторые основные требования к выбору аппаратуры ССОИ, определяемые возможностью появления подготовленного и технически оснащенного нарушителя и степенью его подготовки и оснащенности. Возможность обхода ССОИ подготовленным и технически оснащенным нарушителем учитывается при выборе способа передачи информации в ССОИ. Различают три типа аппаратно-программной реализации ССОИ:

I тип - с низкой устойчивостью к обходу;

II тип - со средней устойчивостью к обходу;

III тип - с высокой устойчивостью к обходу.

Под низкой устойчивостью ССОИ к обходу понимают такую организацию опроса СО в АСО, при которой при снятии участка с охраны состояние соединительной линии и датчика вскрытия СО со стороны АСО не контролируются.

Под средней устойчивостью понимают такую организацию опроса СО в АСО, при которой при снятии участка с охраны состояние соединительной линии и датчика вскрытия СО остаются под контролем АСО.

Под высокой устойчивостью понимают организацию опроса СО, аналогичную средней, но сообщения шифруются с использованием кода, гарантированная стойкость которого к обходу составляет десятки тысяч часов.

Для предотвращения преодоления ТСО путем оказания воздействия на оператора системы охраны или использования его негативных качеств ССОИ должна иметь режим документирования и иерархическую систему управления, т.е. оператор не должен иметь полного контроля над ССОИ, необходимого лишь при ее настройке, а в системе охраны больших объектов оператор не должен обладать и возможностью снятия некоторых участков охраны.

Для того чтобы оперативно обнаружить выход из строя составных частей КТСО, в том числе и в случае преднамеренных действий, применяется дистанционный контроль, обеспечивающий проверку работоспособности СО, соединительной линии и приемной аппаратуры ССОИ, а также повышающий устойчивость ТСОС к обходу соединительных линий и имитации работы СО.

2. Системный подход-основа методологии разработки концепции комплексного обеспечения безопасности объектов охраны

Как показали результаты многих исследований, для выработки системного решения, удовлетворяющего необходимым и достаточным условиям обеспечения надежной защиты 00 от подготовленного и технически оснащенного нарушителя, требуется полный учет не только перечисленных выше факторов, но и многих других, как то: состояние инженерных сооружений объекта, состав и уровень подготовки сил физической охраны объекта, окружение объекта, характер объекта, расположение и количество сил поддержки, состояние сетей электропитания объекта и т.д.

Многолетний опыт по созданию систем защиты объектов убеждает в безусловной необходимости разрабатывать в каждом случае системную концепцию обеспечения безопасности конкретного объекта, которая на практике предполагает комплексное взаимоувязанное решение руководством предприятия и службой безопасности ряда крупных блоков задач, как то:

1. Определение стратегии комплексной безопасности.

Здесь решаются проблемы классификации, систематизации и дифференциации угроз; определяются структура и задачи служб безопасности; разрабатываются нормативно-правовые документы, регламентирующие с позиций юриспруденции деятельность служб безопасности; на основе анализа ресурсов, технико-экономических показателей и социальных аспектов безопасности разрабатываются планы мероприятий по обеспечению безопасности объектов.

2. Обеспечение безопасности от физического проникновения на территорию и в помещения объекта. В этом блоке задач на основе анализа доступности объекта моделируются стратегия и тактика поведения потенциального нарушителя; дифференцируются зоны безопасности; на основе определения ключевых жизненно важных центров объектов разрабатываются принципы и схемы оборудования техническими средствами охранной сигнализации и телевизионного наблюдения, средствами инженерной, технической и специальной защиты рубежей охраны. Соответственно, на основе расчета тактико-технических требований выбирается состав и номенклатура технических средств.

3. Защита информации. Решение задач данного блока обеспечивается специальными методами защиты. На основе разработки принципов проверки, классификации источников информации и каналов ее утечки разрабатываются концептуальные модели защиты от утечки информации, проводятся их оценки на предмет эффективности предлагаемых этими моделями решений. Здесь решается широкая гамма задач разработки методов защиты по всем возможным каналам утечки. Разрабатывается нормативная база по защите от утечки информации. На основе моделирования возможных способов приема информации потенциальным нарушителем за пределами помещений посредством применения направленных микрофонов, лазерных средств и т.п. вырабатываются методы пассивной и активной защиты.

4. Защита от прогнозируемых к применению средств негласного контроля. Эти задачи ориентированы на модель нарушителя - сотрудника учреждения, либо на проведение контрразведывательных мероприятий, если по оперативным каналам получена информация о заинтересованности, которую проявили организованные преступные формирования к данному объекту. Здесь решается ряд специфических задач от выбора и установки средств негласного контроля до выбора организационно-режимных мер защиты от негласного контроля со стороны потенциального нарушителя. Большое внимание здесь уделяется техническим средствам дефектоскопии, автоматизации средств контроля трактов передачи информации, анализу системы демаскирующих признаков и ряду других*.

5. Защита от диверсионно-террористических средств. Задачи данной предметной области также решаются специальными методами защиты. На основе исследования, классификации и моделирования вариантов активных действий террористов, прогнозирования возможных способов доставки ДТС на территорию объекта, изучения каналов управления диверсиями и технических способов их осуществления выбирается аппаратура обнаружения ДТС, разрабатываются организационно-технические мероприятия по созданию контрольных пунктов, постов проверки, использованию меточной техники и ряд других. Разрабатываются рекомендации по выбору техники обнаружения.

6. Обеспечение безопасности в локальных вычислительных сетях и ПЭВМ, т.е. в автоматизированных системах обработки информации. Здесь на основе анализа моделей нарушителей, классификации видов угроз и видов компрометации информации разрабатывается комплексный подход к защите информации в автоматизированных информационных системах, ЛВС, серверах и ПЭВМ, соответствующая нормативно-правовая база защиты, регламентирующие документы; разрабатываются методы и способы программно-аппаратной защиты от несанкционированного доступа и копирования. Особое место занимают разработка и внедрение специальных математических и программных методов защиты операционных систем, баз данных и серверов, методов идентификации пользователей и ЭВМ, паролей, ключей и антивирусных программ. На основе определения и анализа задач СБ разрабатываются организационные меры защиты.

7. Защита систем связи. С точки зрения проведения разведывательных операций со стороны ОПФ необходимость тщательной разработки данного блока задач является чрезвычайно актуальной, ибо наиболее доступными для перехвата нарушителем информации, безусловно, являются каналы связи.

Здесь на основе классификации сетей связи разрабатываются методы оптимизации связи, криптографической защиты, защиты телефонных сетей связи. Наряду с решением проблем стандартизации защиты, создаются специальные методы и способы, обеспечивающие конфиденциальную связь.

8. Человеческий фактор в системе обеспечения безопасности. Здесь рассматривается блок задач, решаемый детективной группой службы безопасности, как то:

Разработка и реализация мероприятий по изучению лиц из числа персонала и иных лиц, в действиях которых содержатся угрозы безопасности деятельности учреждения посредством воздействия на его сотрудников, их близких и родственников;

Проверка кандидатов для приема на работу;

Разработка и реализация мероприятий по обеспечению "чистоты рук";

Организация взаимодействия и поддержание контактов с силами поддержки и/или правоохранительными органами по вопросам обеспечения безопасности и многое другое.

9. Исследование средств отечественного и зарубежного вооружения, которые могут применяться для поражения объектов. В данном блоке задач должны быть рассмотрены возможные способы и применяемые организованными преступными формированиями виды вооружения, взрывчатых или иных поражающих веществ для осуществления вооруженной акции.

Здесь на основе анализа тактико-технических характеристик традиционных и нетрадиционных средств поражения объектов должна быть дана классификация этих средств, описаны характерные признаки их поражающего действия, методы и способы их обнаружения, локализации, обезвреживания или уничтожения, а также проведена оценка эффективности систем охраны и обороны объектов.

10. Организация системы контроля доступа. Этот блок задач направлен на эффективную реализацию процедур проверки человека, пытающегося открыто проникнуть на территорию объекта, в отдельные его помещения и режимные зоны. Здесь решаются задачи идентификации - это установление тождества по совокупности общих и частных признаков и аутентификации - это установление подлинности личности.

Кроме 10 перечисленных существуют иные блоки задач, рассматривающих как общесистемные проблемы, например, определение приоритетов во взаимодействии элементов системы безопасности, так и специальные, например обеспечение пожарной безопасности. Области охранной деятельности, связанные с реализацией названных задач, чрезвычайно многогранны. В данной работе рассматриваются лишь основы теории создания технических средств охраны, с помощью которых обеспечивается защита объекта охраны от физического проникновения нарушителя, т.е. решение второго блока задач.

Взаимоувязанное решение перечисленных блоков задач системной концепции обеспечения безопасности объекта, в каждом из которых существуют свои подходы, методы и способы решения, должно обеспечить непротиворечивость и полноту принимаемых мер защиты. Только в этом случае можно говорить о выполнении необходимых и достаточных условий в деле защиты объекта от подготовленных и технически оснащенных нарушителей.

Реализация каждого из блоков задач осуществляется посредством разработки проекта, который носит индивидуальный для учреждения и объекта характер. В зависимости от категории важности объекта этот проект должен обладать соответствующими грифами секретности. Однако и для нережимных объектов охраны такой проект должен носить строго конфиденциальный характер, т.е. быть доступным строго ограниченному кругу лиц из числа сотрудников СБ и руководства.

Необходимость комплексного решения перечисленных основных блоков задач проистекает из того, что профессионализму ОПФ, безусловно, следует противопоставить организацию и оснащение, выполненные на более высоком уровне профессионализма. Однако, коль скоро абсолютной защищенности быть не может, в каждом случае проводятся сравнительные оценки затрат на защиту и возможные потери при сознательном отказе от применения несоизмеримо дорогостоящих методов и технических средств защиты.

В мировой практике уже давно используется такое понятие как система защиты, под которой подразумевается комплекс организационных и технических мероприятий, направленных на выявление и противодействие различным видам угроз деятельности объекта.

Рассмотрение возможных угроз проводится по следующим основным направлениям:

Безопасность персонала: неэффективная защита может привести к ущербу здоровью или даже угрозе жизни сотрудников;

Угрозы материальным ценностям, имуществу и оборудованию;

Безопасность информации.

Существенным при оценке угроз и выборе приоритетов в системе защиты является учет международного опыта по организации охранной деятельности применительно к объектам конкретного вида, например, банков, предприятий, крупных офисов и т.д. Этот опыт берется за основу и при подготовке современных нормативов защиты. Так, например, западноевропейские фирмы - производители оборудования для систем банковской защиты придерживаются единых критериев оценки угроз, согласно которым для сейфовых комнат - хранилищ ценностей и компьютерной информации приоритеты направлений защиты следующие:

Терроризм, стихийные бедствия и аварии, пожары, наводнения, механическое разрушение;

Несанкционированный съем информации из компьютерного банка данных;

Несанкционированное проникновение в сейфовую комнату как с целью кражи ценностей, так и с целью кражи информации.

Несмотря на существенные различия в природе угроз, создание защиты от каждой из них должно идти в комплексе со всей системой. Например, несанкционированный съем информации может осуществляться дистанционно путем контроля из соседнего здания излучений от средств обработки банка данных, в котором может содержаться информация конфиденциального характера. Защитой от такого вида угрозы является экранирование аппаратуры и коммуникаций, применение специальной аппаратуры, искажающей картину электромагнитного поля излучения. Но съем информации можно проводить и с помощью специально внедренных в помещение подслушивающих устройств, как то: микрофоны, радиозакладки и т.п.. Защитой в этом случае будет поиск техники подслушивания с привлечением компетентных органов, а также строгое соблюдение режима доступа в помещение или в здание, что является защитой и от несанкционированного проникновения.

В основе разработки системы защиты объекта и организации ее функционирования лежит принцип создания последовательных рубежей, в которых угрозы должны быть своевременно обнаружены, а их распространению будут препятствовать надежные преграды. Такие рубежи должны располагаться последовательно от ограждения вокруг территории объекта до главного особо важного помещения, такого как хранилище материальных и информационных ценностей.

Защита объекта должна состоять из различного рода ограждений его периметра и специально оборудованных въездов и проходов, решеток на окнах и в дверных проемах, резервных выходов из здания, охранной сигнализации, охранного освещения и охранного теленаблюдения.

Элементы защиты всех участков объекта должны взаимодополнять друг друга. Эффективность всей системы защиты от несанкционированного проникновения будет оцениваться по максимуму времени, которое злоумышленник затратит на преодоление всех зон безопасности. За это же время должна сработать сигнализация, сотрудники охраны установят причину тревоги, примут меры к задержанию злоумышленника и вызовут подкрепление из ближайшего отделения милиции или из сил поддержки.

Таким образом, эффективность системы защиты оценивается величиной времени с момента возникновения угрозы до начала противодействия или ликвидации ее. Чем более сложная и разветвленная система защиты, тем больше времени потребуется на ее преодоление и тем больше вероятность того, что угроза будет своевременно обнаружена, определена и отражена.

Современные системы безопасности основываются на реализации комплекса мероприятий по организации физической, инженерной, технической и специальной защиты.

В общем виде укрупненная структурная схема системы обеспечения безопасности объекта представлена на рис. 1.3.

На рис. 1.3 приняты следующие обозначения:

УС - укрупненная структурная схема системы обеспечения безопасности объекта

1 - физическая защита

1.1 - объектовая и/или городская пожарная команда

1.2 - служба охраны

1.3 - наряд милиции и/или силы поддержки

1.4 - работники контрольно-пропускного поста

1.5 - операторы технических средств охраны

1.6 - тревожная группа и подвижные посты

2 - инженерная защита

2.1 - усиленные ограждающие конструкции

2.2 - усиленные двери и дверные коробки

2.3 - металлические решетки и жалюзи

2.4 - спецзамки, усиленные запоры

2.5 - сейфы повышенной стойкости

3 - техническая защита

3.1 - средства обнаружения радиоактивных средств

3.2 - средства обнаружения оружия

3.3 - система пожарной сигнализации

3.4 - система тревожного оповещения

3.5 - система контроля доступа

3.6 - охранное освещение

3.7 - переговорные устройства

3.8 - система охранной сигнализации

3.9 - источник резервного электропитания

3.10 - система телевизионного наблюдения

3.11 - средства связи

3.12- средства проверки почтовой корреспонденции

3.13- средства обнаружения взрывчатых веществ

3.14- система защиты средств ВТ и ЛВС

3.15- средства обнаружения и защиты от технических средств проникновения через инженерные коммуникации, отверстия, проёмы и т.д.

4 - специальная защита

4.1 - обеспечение требований безопасности на этапе строительства

4.2 - проведение обследования помещений на наличие устройств съема информации

4.3 - спецпроверка технических средств передачи, обработки, накопления и хранения информации

4.4 - специальные защищенные помещения для переговоров

4.5 - средства спецзащиты сетей коммуникации

Физическая защита обеспечивается службой охраны, основной задачей которой является предупреждение несанкционированного физического проникновения на территорию, в здания и помещения объекта злоумышленников и их сдерживание в течение расчетного времени.

Инженерная защита предусматривает использование усиленных дверей и дверных коробок, металлических решеток, усиленных ограждающих конструкций, усиленных запоров, сейфов повышенной стойкости.

Техническая защита включает систему охранной сигнализации, систему телевизионного наблюдения, систему тревожного оповещения, автоматизированную систему контроля доступа, переговорные устройства, средства связи, пожарной сигнализации, средства проверки почтовой корреспонденции, охранного освещения, резервного электропитания, систему дежурного и тревожного освещения.

Не лишним может оказаться и установка детекторов оружия и средств контроля радиационной обстановки на входе здания для предотвращения возможности проведения терактов.

Специальная защита обеспечивает защиту от утечки информации, представляющей особую ценность, а также проверку надежности персонала службы охраны, материально ответственных лиц и некоторых других категорий служащих.

Специальная защита состоит из комплекса организационно-технических и специальных мероприятий, предусматривающих:

Обеспечение требований безопасности на этапах проектирования, строительства и эксплуатации зданий;

Периодическое проведение специальных обследований отдельных помещений для выявления возможно установленных в них подслушивающих устройств;

Сооружение специальных технически защищенных помещений для ведения конфиденциальных переговоров и контроль работоспособности специальных средств защиты;

Проверку и защиту технических средств, используемых для передачи, обработки, накопления и хранения конфиденциальной информации;

Оборудование средствами защиты электросети, внутренней и городской телефонной связи и других коммуникаций систем жизнеобеспечения;

Осуществление специальных проверочных мероприятий по выявлению неблагонадежных сотрудников и лиц с психическими отклонениями.

Как показывает опыт зарубежных фирм и отечественных организаций и предприятий, нормальное, безущербное функционирование возможно лишь при системном, взаимоувязанном использовании всех вышеназванных видов защиты и четко спланированных действиях сил службы охраны по сигнальной информации, получаемой от средств системы технической защиты.

Таким образом, мы рассмотрели основные положения обобщенной системной концепции обеспечения безопасности 00.

3. Общий подход к категорированию объектов охраны

Основополагающими, определяющими выбор уровня защиты объекта, признаками являются категория важности объекта и модель нарушителя, от проникновения которого данный объект должен быть защищен.

Система охраны объекта, т.е. его периметра, территории, зданий, помещений - это сложный, многорубежный комплекс, включающий в себя физическую защиту, инженерные сооружения, технические средства охранной сигнализации, системы телевизионного наблюдения, системы контроля доступа и многое другое, что было рассмотрено в структурной схеме системы обеспечения безопасности объекта.

Создание технически высокооснащенной системы охраны -чрезвычайно дорогостоящее дело, поэтому разработчики КТСО и СБ выбирают такую конфигурацию и архитектуру КТСО, которая была бы экономически разумной. Это означает, что затраты на создание, внедрение и эксплуатацию КТСО должны быть существенно ниже, чем стоимость того, что охраняется. По некоторым оценкам эти затраты составляют около 5% основных фондов и до 25% оборотных средств в расчете на один финансовый год.

Существуют определенные методики технико-экономических обоснований выбора того или иного варианта оборудования объекта ТСОС, например. Однако очевидно, что для объектов особого риска, как например, ядерноопасных объектов, на которых проведение диверсионно-террористических актов может повлечь за собой неисчислимые бедствия, гибель людей, разрушение экологической системы целых регионов, требуются достаточные для их надежной защиты затраты.

Таким образом, абстрактно-типизированный подход к категорированию важности объектов необходим лишь для приближенной оценки возможных затрат на их оснащение инженерно-техническими, специальными и аппаратно-программными средствами защиты.

Второй аспект, влияющий на уровень затрат, т.е. в конце концов на выбор уровней защиты - это модель нарушителя. Например, очевидно, чем выше должностной статус злоумышленника, работающего на охраняемом объекте, тем выше будут затраты на создание системы безопасности, адекватной их "моделям". Поэтому следует понимать, что абсолютной защищенности объекта быть не может. Но это уже проблемы, выходящие далеко за рамки категорирования объектов, создания и применения КТСО, хотя и в определенной мере связанные с ними.

Итак, в данном изложении определение необходимых уровней защиты мы будем связывать с понятием классификации объектов по категориям важности, полагая априори, что злоумышленник является человеком "со стороны".

В первом приближении при выборе уровня защиты следует учитывать возможность обоснованного отнесения объекта к одной из четырех категорий:

Отнесение конкретных объектов к той или иной категории важности регламентируется специальным перечнем, утвержденным правительством РФ.

В относительно самостоятельных территориальных образованиях могут создаваться свои перечни объектов, дополняющие общий, исходя из требований местных условий и возможностей самостоятельного финансирования расходов по их оснащению КТСО.

Очевидно, что выбор уровня оснащения КТСО названных категорий объектов будет зависеть от многих конкретных факторов, как то: конфигурация территории, рельеф местности, географическое положение, структура расположения жизненно важных центров объекта, характер угроз и т.д.

Априори следует полагать:

1-я и 2-я категории объектов требуют высокого уровня оснащения КТСО, включения в него разнообразных ТСОС, телевизионных средств наблюдения, наличия развитой ССОИ, СКД, создания многих рубежей защиты, реализации функций автоматического определения направления движения нарушителя, состояния СО, анализа характера разрушающего действия нарушителя на КТСО и т.д.;

3-я категория объектов требует меньшего, но достаточно высокого уровня оснащения. Здесь выборочно исключается исполнение ряда функций охраны, затраты на реализацию которых заведомо выше возможных потерь от злоумышленных действий;

Следует отметить, что наряду с категорированием объектов должно применяться и категорирование помещений с организацией соответствующих "зон безопасности". Это позволит минимизировать затраты на оснащение КТСО и организацию системы защиты в целом. Выбор категории должен осуществляться исходя из значимости объекта, характера потенциальных угроз и, соответственно, "моделей" вероятных нарушителей и моделей их вероятных действий.

Приведенная классификация категорий важности объектов представляет по существу лишь укрупненно-базисный подход. В специальных разработках по этой проблеме выделяются множества подклассов, на основе чего разрабатываются идеи типизации объектов и решения соответствующих задач типизации их оснащения КТСО.

Наиболее опасной угрозой для любого объекта является угроза проведения диверсионно-террористического акта с применением диверсионно-террористических средств.

Коль скоро невозможно ставить задачу защиты всех без исключения или абсолютного большинства объектов, ибо это непосильно из-за невероятно больших затрат финансовых, материальных и людских ресурсов, принят подход, в рамках которого решаются задачи определения перечня типовых особо важных объектов народного хозяйства, МО и иных объектов. Этому подходу характерна разработка рациональных схем защиты объектов, входящих в группу риска, исходя из вероятности использования на них ДТС или их привлекательности для преступных посягательств.

Исходя из международного опыта следует, что противодействие преступности, особенно ОПФ, может осуществляться лишь на основе государственной программы борьбы с преступностью. При этом приоритетный выбор объектов для организации системной защиты определяется, исходя из оценки возможного использования на них ДТС.

Типовые особо важные объекты, как правило, принадлежат таким отраслям как энергетика, транспорт, химические и нефтехимические, наука и техника, оборонная промышленность, оборона, связь и информатизация, а также Министерствам финансов, здравоохранения, культуры и силовым структурам страны. Эти отрасли являются ключевыми для жизнеобеспечения общества и от их действенной защиты зависит жизнь, спокойствие и морально-психологическое состояние всего народа, прогрессивность движения общества, результативность экономических преобразований.

Сущность и основные положения управления РСЧС и ГО. Основы планирования мероприятиями РСЧС и ГО. Организация процесса планирования мероприятий РСЧС и ГО. Организация взаимодействия органов управления при выполнении задач. Организация связи и оповещения.

Виды и характеристика важных государственных объектов. Задачи частей по охране ВГО. Охрана объектов и их характеристика. Войсковые действия по пресечению захвата, и их характеристика. Группировка сил и средств по деблокированию охраняемого объекта.

Московский Государственный Инженерно- Физический Институт (Технический Университет) Военная кафедра Реферат на тему: "Современные ТСН"

Исторический аспект создания водолазной службы во внутренних войсках МВД России. Понятие и структура охраны ВГО в акваториях. Служба на водных акваториях. Войсковые наряды на катерах. Действие состава войскового наряда при резком изменении обстановки.

Понятие и виды современного терроризма, общегосударственная система противодействия ему. Возможные чрезвычайные ситуации, обусловленные террористическими актами. Мероприятия по их предупреждению в режиме повседневной деятельности и повышенной готовности.

Московский Государственный Инженерно- Физический Институт (технический университет) Военная кафедра Реферат на тему: "Анализ ТСО. Достоинства и недостатки."

Порядок приема под охрану и оборону железнодорожных мостов, как жизненно-важного объекта и объектов коммуникаций. Организация системы охраны и построения обороны железнодорожного моста. Боевой расчет караула по охране и обороне железнодорожного моста.

Сущность и характерные свойства чрезвычайной ситуации. Основные понятия конфликта и конфликтной ситуации. Структура системы управления в чрезвычайных и конфликтных ситуациях, органы управления в данных ситуациях, их полномочия, права и обязанности.

1.Введение. В настоящее время все больше людей приходит к выводу, что усилий только государственных правоохранительных органов для решения такой проблемы, как охрана и обеспечение безопасности собственного дома,квартиры,дачи и другой собственности явно не достаточно.

министерство образования российской федерации Воронежский государственный технический университет Кафедра «Системы информационной безопасности»

Военная кафедра выполнили курсанты Лямин С.Ю. и Лаврентьев В.В. План. Общие положения. Наряд караулов. Подготовка караулов. ОРГАНИЗАЦИЯ И НЕСЕНИЕ КАРАУЛЬНОЙ СЛУЖБЫ

Гражданская оборона на объектах экономики. Обязанности граждан Российской Федерации по ГО. Основные режимы функционирования системы гражданской обороны. Гражданская оборона третьего тысячелетия. Роль экономистов в разработке гражданской обороны.

Московский Инженеро – Физический Институт (технический университет) Военная кафедра Взвод №43 студент Киреев Анатолий реферат по теме «Современные ТСВ»

Комплекс организационных и технических мероприятий, направленных на обеспечение высокой боевой готовности УС и его эффективного использования. Правильность использования средств связи. Обязанности должностных лиц узла связи по установлению связи.

План ГО объекта №135: Механический завод. Утверждает: нач.ГО Согласовано: Нач. Штаба ГО Исходные данные. Объект расположен в западной части города Н. Основная продукция- машины и аппараты для легкой промышленности. Процесс производства пожароопасный. Площадь, занимаемая объектом составляет 50 Га, пл...

Для того чтобы оценить возможные пути и способы применения электронных вычислительных машин (далее ЭВМ) для повышения эффективности работы штаба ГО, необходимо иметь четкое представление, во-первых, об объеме и содержании решаемых задач, требованиях оперативности и способах коммуникаций, и, во-вто...

Понятие и сущность ядерного оружия, характеристика его поражающих факторов. Общие требования к организации и проведению аварийно-спасательных работ при авариях на химически-опасных объектах. Организация работы комиссии по чрезвычайным ситуациям объекта.

4 гражданская оборона Необходимо оценить устойчивость лаборатории физики твердого тела к воздействию электромагнитного импульса (ЭМИ) ядерного взрыва и предложить мероприятия по повышению устойчивости.

Для обеспечения сквозной безопасности описанные сервисы безопасности должны применяться к иерархии сетевого оборудования и групп средств, которые определяются как уровни безопасности. Определяются три уровня безопасности :

Уровень безопасности инфраструктуры;

Уровень безопасности услуг;

Уровень безопасности приложений.

Эти уровни в комплексе обеспечивают сетевые решения.

Уровни безопасности – это ряд факторов, способствующих обеспечению сетевой безопасности: уровень инфраструктуры делает возможным применение уровня услуг, а уровень услуг делает возможным применение уровня приложений.

Архитектура безопасности учитывает тот факт, что каждый уровень сети имеет различные точки уязвимости , и предлагает гибкость в отражении потенциальных угроз наиболее приемлемым способом для конкретного уровня сети.

Все три уровня безопасности могут применяться к каждому уровню эталонной модели ВОС (Open Systems Interconnection model) .

Уровни безопасности определяют, каким образом защита должна быть использована в программах и аппаратных решениях, обеспечивая последовательную структуру сетевой безопасности.

На Рис.6 показано как сервисы безопасности применяются к уровням безопасности для уменьшения уязвимости, которая существует в каждом уровне, и таким образом смягчают последствия атак на защиту ИТС.

Уровень безопасности инфраструктуры состоит из сетевых средств передачи, а также из отдельных элементов сети, защищенных сервисами безопасности. Уровень инфраструктуры включает основные стандартные блоки сетей, их услуги и прил ожения. Примерами компонентов, которые принадлежат к уровню инфраструктуры, могут служить отдельные маршрутизаторы, коммутаторы и серверы , а также линии связи между отдельными маршрутизаторами, коммутаторами и серверами.

Уровень безопасности услуг определяет безопасности услуг, которые поставщики услуг предоставляют своим клиентам. К таким услугам относятся

- базовые услуг и ‑ транспорт и подключение к необходимым для обслуживания ресурсам, например необходимым для обеспечения доступа к Интернету (службы AAA (Authentication, Authorization and Accounting), службы динамической конфигурации хостов, службы имен доменов и т. д.),

- дополнительные услуги ‑ услуги бесплатной телефонии, QoS (Quality of Service), VPN (Virtual Private Network), службы позиционирования, мгновенной передачи сообщений и т. д.).

Уровень безопасности услуг используется для защиты поставщиков услуг и их клиентов , которые являются потенциальными объектами угроз. Например, злоумышленники могут пытаться лишить поставщика услуг возможности предоставлять услуги или прервать обслуживание отдельного клиента (например, корпорации).

Уровень безопасности приложений. На уровне безопасности приложений обеспечивается главным образом защита сетевых приложений, к которым имеют доступ клиенты поставщика услуг. Работа таких приложений обеспечивается сетевыми службами и включает:

Передачу файлов (например, FTP),

Web-навигация,

Работа с каталогами,

Сетевая передача речевых сообщений

Управление взаимодействием с клиентами,

Электронная и мобильная торговля,

Видеоконференции и т. д.

Сетевые приложения могут предоставляться:

Поставщиками услуг (Application Service Providers (ASPs),

Сторонними (третья сторона ‑ third-party) поставщиками прикладных услуг,

Организациями, эксплуатирующими сетевые приложения в своих или арендованных дата-центрах (data centres).

На этом уровне имеются четыре потенциальных объекта нападения :

Пользователь приложений,

Поставщик приложений,

Связующее ПО, предоставленное сторонними интеграторами (например, службами хостинга сети),

И поставщик услуг.

Постановление Правительства РФ от 10 декабря 2008 г. N 940

"Об уровнях безопасности объектов транспортной инфраструктуры и транспортных средств и о порядке их объявления (установления)"

С изменениями и дополнениями от:

В соответствии со статьей 7 Федерального закона "О транспортной безопасности" Правительство Российской Федерации постановляет:

1. Установить следующие уровни безопасности объектов транспортной инфраструктуры и транспортных средств:

уровень N 1 - степень защищенности транспортного комплекса от потенциальных угроз, заключающихся в наличии совокупности вероятных условий и факторов, создающих опасность совершения акта незаконного вмешательства в деятельность транспортного комплекса;

уровень N 2 - степень защищенности транспортного комплекса от непосредственных угроз, заключающихся в наличии совокупности конкретных условий и факторов, создающих опасность совершения акта незаконного вмешательства в деятельность транспортного комплекса;

уровень N 3 - степень защищенности транспортного комплекса от прямых угроз, заключающихся в наличии совокупности условий и факторов, создавших опасность совершения акта незаконного вмешательства в деятельность транспортного комплекса.

2. Установить, что уровень безопасности объектов транспортной инфраструктуры и транспортных средств N 1 действует постоянно, если не объявлен иной уровень безопасности.

3. Установить, что уровни безопасности объектов транспортной инфраструктуры и транспортных средств N 2 и 3 объявляются (устанавливаются) и отменяются субъектами транспортной инфраструктуры на основании:

решения руководителей образованных в соответствии с Указом Президента Российской Федерации от 15 февраля 2006 г. N 116 Федерального оперативного штаба, оперативных штабов в субъектах Российской Федерации (уполномоченных ими должностных лиц) либо руководителей образованных в соответствии с Указом Президента Российской Федерации от 26 декабря 2015 г. N 664 оперативных штабов в морских районах (бассейнах) (уполномоченных ими должностных лиц) об изменении степени угрозы совершения носящего террористический характер акта незаконного вмешательства в деятельность транспортного комплекса;

решения Министра внутренних дел Российской Федерации либо Министра транспорта Российской Федерации (уполномоченных ими должностных лиц) об изменении степени угрозы совершения не носящего террористический характер акта незаконного вмешательства в деятельность транспортного комплекса.

4. Уровни безопасности объектов транспортной инфраструктуры и транспортных средств N 2 и 3 могут объявляться (устанавливаться) как в отношении 1 объекта, так и в отношении группы (2 и более) объектов транспортной инфраструктуры и транспортных средств.

Вступивший в силу приказ №025 ФСТЭК от 20.10.16 и возможности применения KVM коммутации в схеме подключений к ГосСОПКА.

В настоящее время вопросам информационной безопасности на уровне государства уделяется особое внимание, проводится целый комплекс мероприятий для усиления цифровых рубежей. Современная IT-индустрия располагает огромным потенциалом в области обеспечения кибербезопасности. Под ней следует понимать комплекс мероприятий по выявлению и предотвращению информационных угроз, минимизации потенциальных рисков и возможного ущерба.

Одним из важнейших шагов в этом направлении стало принятие Приказа 025 ФСТЭК от 20.10.16, вступившего в силу с 1.12.17. Данный нормативный акт рассказывает об изменениях в требованиях к защите информации и порядке аттестации объектов, содержащие сведения, составляющие государственную тайну.

Основные уровни обеспечения безопасности объектов информатизации:

Инциденты безопасности на ключевых предприятиях страны могут иметь серьезные последствия, и не важно, что станет их причиной - целенаправленные хакерские атаки или случайная ошибка персонала. Для предотвращения возможных инцидентов и выполнения требований государства, организации должны создать систему безопасности, обеспечить ее функционирование и подключиться к системе ГосСОПКА.

ГосСОПКА - это глобальная система сбора и обмена информацией о компьютерных атаках на территории РФ, за ее создание отвечает 8-й центр ФСБ. Основная цель - предотвращать и противодействовать атакам за счет непрерывного мониторинга и аналитики инцидентов, а также своевременной выработки мер.

Модели угроз, разграниченные в системе:

- Внешние угрозы (кибератаки, внедрение вредоносного ПО, использование уязвимостей системы, блокировка работы пользователей и т.д.)

- Внутренние угрозы (угрозы, расположенные внутри контролируемой зоны: порча оборудования, инсайдерские угрозы и даже непреднамеренные ошибки сотрудников и др.)

Кто занимается созданием корпоративных и ведомственных центров ГосСОПКА на уровне ПО?

- Positive Technologies – компания-партнер, предоставляет заказчику комплекс технологических решений, необходимых для создания центра ГосСОПКА

- Solar Security – компания-интегратор, осуществляет эксплуатацию этих решений, контроль защищенности инфраструктуры, мониторинг и реагирование на инциденты информационной безопасности, а также взаимодействие с главным центром ГосСОПКА

2) Аппаратное обеспечение

Таким же важным аспектом для обеспечения безопасности ключевых организаций государства является защита информации на аппаратном уровне.

Вводится спец. регламентация для построения сети и организации рабочих мест, которая определяет основную задачу: физическое разграничение пользователей и источников информации. Данный критерий является определяющим при проведении аттестации ФСТЭК.

Что нужно, чтобы пройти аттестацию?

- Создать эргономичные распределенные рабочие места, на рабочем столе сотрудника будут находиться один или несколько дисплеев и стандартный комплект периферийных устройств (мышь, клавиатура, аудио оборудование).

- Обеспечить выведение вычислительной техники (ПК и серверов) в защищенный контур, в котором будет организован эффективный контроль за допуском сотрудников и созданы необходимые климатические условия для функционирования аппаратуры.

Как реализовать?

Единственным аппаратным решением для данной задачи будет использование KVM-оборудования, с помощью которого обеспечение кибербезопасности на объектах информатизации позволит не только создать современные высокотехнологичные рабочие места, обеспечить высокую степень информационной защиты, но и создать правовые основания для работы с гостайной.

Кто занимается созданием корпоративных и ведомственных центров ГосСОПКА на уровне аппаратного обеспечения?

- KVM Tech – технологический партнер, разрабатывает решения для построения систем с помощью KVM-оборудования.

- Компании-интеграторы, реализуют комплексные решения по построению и модернизации информационных систем.

Вывод:

Создание ведомственных и корпоративных центров ГосСОПКА требует тщательного подхода, необходима серьезная проработка процессного обеспечения, серьезная проработка технического обеспечения и экспертная команда специалистов. Однако, подключение к системе ГосСОПКА и построение защищенной сети позволит значительно повысить уровень зрелости ИБ и реальную защищенность информационных ресурсов критически важных объектов РФ.

Безопасность – понятие многогранное, один из аспектов характеризует состояние защищённости и комфорта жизни и деятельности человека, общества, любых других субъектов, объектов и систем от воздействия вредоносных факторов, в том числе человеческих.

По сути, безопасность это система, включающая в себя совокупность мероприятий, действий, документов и др., направленных на обеспечение защиты, комфорта жизни и деятельности человека, мест его проживания, работы, пребывания, а так же материальных, интеллектуальных и других ценностей, поэтому безопасность относят к базовым потребностям человека.

Жизнь и деятельность человека неотрывно связана с пребыванием на разных объектах и перемещением между ними (квартира, дом, здание, сооружение, офис, торговый центр, театр, транспорт, автомобиль, поле, дорога и т.д.). Различается время пребывания в том или ином месте, частота и степень важности, но потребность в безопасности будет актуальна везде.

Степень безопасность объекта характеризуется параметрами его защищенности от воздействия внутренних и внешних факторов , при этом:

- под объектом понимается территория, на которой необходимо обеспечить безопасность людей, материальных и информационных ценностей, целостность инфраструктуры объекта (помещения, здания, сооружения, земельные участки и др.) ;

- под внешними факторами мы подразумеваем воздействие на объект из вне , например несанкционированное проникновение (или попытка проникновения) на территорию посторонних лиц, транспорта, предметов и др.;

- под внутренними , факторы действующие внутри объекта , например нарушение работы различных систем (утечка воды, газа, отключение электроэнергии и др.), нарушение пользователями объекта прав доступа и др.

Для минимизации и устранения воздействия внешних и внутренних факторов, объект, в потенциально опасных зонах, оборудуется инженерными средствами защиты , такими как заборы , ограждения, решетки, ставни, замки, жалюзи, укрепленные ворота и двери, стены, потолки, полы, окна, воздуховоды и др. элементы конструкций . Такие средства усложняют и замедляют проникновение нарушителя на территорию объекта, а так же заставляют лишний раз задуматься о целесообразности данного мероприятия. В совокупности с техническими средствами (например охранная сигнализация, охранное видеонаблюдение) увеличиваются возможности предотвращения проникновения, своевременного задержания нарушителя и компенсации причененного им ущерба. Применение таких технических средств, как системы СКУД, пожарная сигнализация, различные датчики и системы мониторинга, позволяют минимизировать риски и ущерб от внутренних факторов, например предотвратить пожар, своевременно обнаружить и принять меры по устранению утечек газа, воды, а так же ограничить несанкционированный доступ в отдельные помещения объекта и др. примеры. Следовательно, уровень безопасности объекта зависит от наличия, обеспеченности и сочетания инженерных и технических средств защиты , то есть чем лучше они сочетаются между собой, дополняют друг друга, перекрывают “слабые места” объекта и учитывают его индивидуальные особенности, тем выше уровень защиты.

Все объекты обладают индивидуальными и присущими только им особенностями, поэтому требования к их уровню безопасности будут отличаться, так как один нуждается в более серьезной защите, другой в менее, акцент будет делаться на разные “слабые места”, будут усиливаться различные инженерные системы. Следовательно, в каждом конкретном случае, факторы, влияющие на целесообразность монтажа технологической системы безопасности, ее стоимость, функциональность, состав, структуру и взаимодействие с другими системами, будет меняться по степени воздействия и значимости. Приведем основные факторы:

- комплексная значимость объекта (в том числе его тактическая, стратегическая, культурная и др. ценность);

- требования к безопасности жизни и деятельности людей;

- вид, количество и степень значимости материальных и информационных ценностей;

- индивидуальные строительные и архитектурно-планировочными особенности;

- режим работы и функционирования объекта и др.

На основе пожеланий Заказчика и, с учетом вышеприведенных факторов, индивидуальных особенностей объекта, инженерных средств защиты, целесообразности, и функциональности подбираются технические средства защиты объекта, которые могут относиться к разным системам обеспечения безопасности (охранная и пожарная сигнализации, видеонаблюдение, система мониторинга, контроль доступа и др.), но в своей совокупности образуют единый комплекс. Таким образом:

- Под технической защищенностью объекта понимается совокупность мероприятий, направленных на усиление конструктивных элементов объекта (помещений, зданий, сооружений, заборов и т.д.) с целью обеспечения предотвращения и минимизации рисков несанкционированного проникновения, причинения вреда или ущерба людям, имуществу, объекту и иным ценностям.

- Под комплексной системой безопасности объекта (КСБ) понимается совокупность различных систем (охранная и пожарная сигнализации, видеонаблюдение, система мониторинга и оповещения, контроль доступа и др.), направленных на обеспечение безопасности объекта в соответствии с требованиями и возможностями Заказчика, целесообразностью, индивидуальными особенностями объекта, инженерными и техническими характеристиками, степенью значимости, требованиями к уровню безопасности.

Системы обеспечения безопасности объекта, входящие в комплекс КСБ , должны дополнять друг друга и взаимодействовать между собой в штатном режиме (без конфликтов оборудования и с минимальным коэффициентом ошибок). В современных комплексах безопасности объектов преимущественно (чаще всего встречаются) интегрированны следующие системы:

С помощью системы сбора и обработки информации с центральным пультом управления, отдельные системы объединяются в единый интегрированный комплекс системы безопасности объекта, дополняя друг друга и взаимодействуя между собой.

Классическая структура комплексной системы безопасности включает в себя следующие элементы:

- сервер или основной (главный) компьютер для хранения, обработки и управления базами данных всех систем и аккумулирования отчетов;

- рабочие станции отдельных систем (если в них есть потребность) для обмена данными и командами с переферийными устройствами своих подсистем и предварительной обработки полученной информации (до передачи на главный сервер и обобщения);

- переферийные устройства систем (контроллеры, расширители, пульты управления и т.п.) для взаимодействия на аппаратном уровне со своими извещателями, датчиками, исполнительными устройствами, а на информационном уровне связывающими их по локальному интерфейсу (RS-485, RS-232) с рабочими станциями или сервером (шлавным компьютером);

- извещатели охранной, тревожной, пожарной сигнализации, считыватели, клавиатуры, видеокамеры, световые и звуковые оповещатели и т.д.;

- локальная сеть Enternet для обеспечения информационной связи отдельных систем, способных функционировать автономно, в единый интегрированный комплекс;

- программное обеспечение – сетевое, системное и прикладное для сервера и рабочих станций, микропрограммное обеспечение для системных контроллеров, контрольных панелей и модулей;

- система гарантированного электропитания для обеспечения бесперебойного электропитания систем в случае возникновения внештатных ситуаций и перебоев с электропитанием

Технические средства защиты объекта очень часто интегрируются с инженерными конструкциями и образуют единые инженерно-технические системы , например:

- ограждение периметра территории объекта (сочетает в себе инженерные средства, например забор, и технические, например специальный кабель, датчики и др. оборудование);

- контрольно-пропускные пункты (турникеты, калитки, автоматические ворота, биометрические и карточные системы контроля доступа и др.);

- противотаранные устройства (дополняются камерами считывания номеров, считывателями, дистанционным управлением и др.);

- защитные ограждения помещений для хранения ценностей (в том числе спец.оборудование);

- сейфы, металлические шкафы и т.п. (например в сейфы оборудуются камерами видеонаблюдения, дополнительными замками и др.);

- оборудование внутренних постов охраны (броонекабины, турникеты, передаточные лотки и т.д.);

- специальные защитные ворота, калитки, двери (оборудуются дополнительными замками, автоматическими механизмами открывания, контроля доступа и др.);

- специальные защитные решетки, жалюзи, ставни для оконных проемов (оборудуются дополнительной автоматикой для управления, тревожными извещателями и датчиками и др.);

- защитные многослойные стекла (оборудуются датчиками вибрации, извещателями повреждения целостности стекла и др.) и т.п.

Совокупность автономных инженерно-технических систем образует единую Комплексную инженерно-техническую систему безопасности объекта.

Рассмотрим слаботочные системы, входящие в комплексную систему безопасности подробней:

Средства и системы охранной, тревожной и пожарной сигнализации (ОПС)

Предназначены для выявления, своевременного информирования и пресечения попыток несанкционированного проникновения на охраняемый объект, а так же для обеспечения безопасности жизни и здоровья людей и предотвращения порчи имущества и иных ценностей от пожара, утечки газа, воды и др. При возникновении внештатной ситуации (то есть при фиксировании датчиками отклонений от “нормы”), система подает сигнал тревоги и включает исполнительные устройства (световые и звуковые оповещатели, реле и т.п.).

Системы охранной и пожарной сигнализации получили очень большое распространение и применяются повсеместно на крупных объектах (заводы, производственные комплексы, склады, бизнесс-центры, крупные магазины), средних (офисы, многоквартирные дома, кафе, рестораны, фитнес-центры, гаражи, парковки) и маленьких (частные дома, квартиры, гаражные боксы, мастерские и др.). Такое распространение обусловлено высокой надежностью, эффективностью и экономичностью систем, так как автоматика не может вступить в сговор с охраной, отвлечься и не подвержена иным “человеческим факторам”, но для определенных объектов, особенно крупных или с повышенными требованиями к безопасности, электронные системы обеспечивают повышение эффективности служб охраны, так как автоматика не может полностью заменить человека, обеспечить быстрое пресечение нарушений (например, когда большая территория и надо обезвредить нарушителей сразу, а не ждать прибытия спецподразделения),предусмотреть все внештатные ситуации и др.

В связи с тем, что охранная, тревожная и пожарная сигнализация очень близки по идеологии построения, то, как правило, на небольших объектах их совмещают на базе единого контрольного блока (приемно-контрольного прибора или контрольной панели). Системы ОПС включают в себя:

- средства обнаружения и инициации тревоги – извещатели, датчики, в том числе дымовые, тепловые, пламени, газовые, ручные и т.п., кнопки, педали;

- средства сбора и отображения информации – ППК, контрольные панели, концентраторы, компьютеры, расширители, адресные и релейные модули;

- средства оповещения – световые и звуковые оповещатели, модемы и т.п.

Извещатели – это устройства построенные на различных принципах действия и предназначенные для формирования определенного сигнала при соответствующем изменении контролируемого параметра окружающей среды

(колебание, изменение температуры, вибрация, уровень света и др.) и подразделяются на по области применения – на охранные, охранно-пожарные (практически не выпускаются) и пожарные:

Извещатели – это устройства построенные на различных принципах действия и предназначенные для формирования определенного сигнала при соответствующем изменении контролируемого параметра окружающей среды

(колебание, изменение температуры, вибрация, уровень света и др.) и подразделяются на по области применения – на охранные, охранно-пожарные (практически не выпускаются) и пожарные:

- В свою очередь охранные извещатели делятся:

- по виду контролируемой зоны – точечные, линейные, поверхностные и объемные;

- по принципу действия – га электроконтактные, магнитоконтактные, ударноконтактные, пьезоэлектрические, оптико-электронные, емкостные, звуковые, ультразвуковые, радиоволновые, комбинированные, совмещенные и др.

- Пожарные делятся на извещатели ручного и автоматического действия, в том числе тепловые (реагирующие на повышение темпиратуры), дымовые (реагирующие на появление дыма), пламени (реагирующие на оптическое излучение открытого пламени), и др.

Средства и системы охранного телевидения (видеонаблюдения)

Предназначены для обеспечения визуального контроля над всей территорией или определенными зонами объекта, фиксации и записи в архив передвижения людей, предметов, транспорта и др, обеспечения соответствующего функционирования других систем (контроль доступа, охрана периметра), с целью обеспечения защиты жизни и деятельности людей, сохранности материальных, информационных, иных ценностей, а так же инфраструктуры объекта.

Предназначены для обеспечения визуального контроля над всей территорией или определенными зонами объекта, фиксации и записи в архив передвижения людей, предметов, транспорта и др, обеспечения соответствующего функционирования других систем (контроль доступа, охрана периметра), с целью обеспечения защиты жизни и деятельности людей, сохранности материальных, информационных, иных ценностей, а так же инфраструктуры объекта.

Принципиально системы видеонаблюдения можно разделить:

- по принципу передачи видеосигнала и обработки информации на аналоговые, цифровые и гибридны е . Передача сигнала в видеонаблюдении основана на принципах передачи телевизионного сигнала в телевидении. Аналоговые системы (как и аналоговое телевидение) появились первыми и долгое время занимали лидирующие позиции, так как были первыми и доступней по стоимости, поэтому в настоящее время доля аналоговых систем видеонаблюдения остается достаточно большой. Цифровые системы видеонаблюдения отличаются большими возможностями, лучшим качеством изображения и большей функциональностью, но и более высокой стоимостью, однако, благодаря техническому прогрессу, возросшему спросу и высокой конкуренции, оборудование подешевело и стало активно вымещать аналоговые системы. Последнее время очень актуальным стало производить своего рода апгрейд (усовершенствование) ранее созданных систем (преимущественно аналоговых), так как цифровое оборудование (видеорегистраторы и др.) обладают большими возможностями, а производить полную замену оборудования системы (особенно если это большая система на крупном объекте) очень дорого, появился спрос на гибридное оборудование, таким образом образовалось новое направление развития, которое активно завоевывает рынок. Однако, скорее всего будет не очень продолжительным (относительное понятие) и продлиться до окончательного вымещения аналоговых систем, если конечно не изобретут новый способ передачи и обработки информации, тогда гибридные системы получат новый виток развития.

- по характеристикам передачи цвета на цветные или черно-белые . Черно-белые системы получили очень большое распространение, так как появились первыми и были значительно дешевле цветных. Цветные системы применялись когда цветное изображение несло существенную дополнительную информацию. Это было характерно для крупных объектов, на которых используется большое количество видеокамер и разница в стоимости была существенной, но в последнее время, стоимость оборудования стала ниже, доступность возросла и цветные видеокамеры стали постепенно вымещать черно-белые с рынка.

Еще одной из важнейших характеристик системы ОВН является ее разрешающая способность, т.е. возможность отображать наиболее мелкие детали изображения. Обычным разрешением считается 380-420 телевизионных линий для черно-белой видеокамеры и 300-350 для цветной (наша компания в своей практике применяет видеокамеры с более высоким разрешением от 600 до 800 твлиний). Видеомонитор должен иметь более высокое разрешение, чтобы не ухудшать общее разрешение системы. Целесообразно выбирать видеомонитор с разрешением 600-800 твлиний (мы применяем видеомониторы HD качества).

Оборудование, входящее в систему охранного телевидения (видеонаблюдения):

- телевизионные камеры (видеокамер);

- мониторы;

- оборудование для обработки изображений;

- устройства записи и хранения видеоинформации;

- источники питания;

- кабельные сети передачи информации и питания;

- дополнительное оборудование (термокожухи, поворотные устройства, ИК подсветка, прожекторы, дополнительные объективы)

Оборудование охранного телевидения (видеонаблюдения) коренным образом отличается от привычной бытовой техники. Например, мониторы обладают более высоким разрешением и надежностью, видеозаписывающие устройства – более плотной записью (от 24 до 960 ч.) и способностью изменять скорость записи по сигналу от внешних устройств, оборудование для обработки изображения (квадраторы, мультиплексоры, матричные коммутаторы) – выпускаются практически только для систем ОВН.

Широкий выбор оборудования, в различном ценовом диапазоне, разных производителей, качества, функционала и характеристик, заставляет задуматься при выборе не только простого обывателя, но даже профессионалов, а со временем перечень только расширяется. Чем больше выбор, тем конкретней и точней должно быть понимание, какую систему и для чего планируется создать. Поэтому, прежде чем преступить к выбору оборудования, необходимо четко определить задачи, которые она должна решить. Например:

- в каких условиях будет работать система- в помещении или на улице;

- климатические условия – температурный режим, климатические условия, особые условия (например порт, завод с вредной атмосферой, цех с повышенными темпиратурами или наоборот с очень низким диапазоном температур и т.д.)

- какое количество информации должна воспринимать, обрабатывать и хранить система;

- в каком режиме режиме – круглосуточно или только днем/ночью

- и много других, более узких и специализированных требований, как угол обзора, интеллектуальные функции и др.

Обеспечение безопасности объекта, особенно для служб безопасности и охраны, тесно связано со скоростью реагирования на возникновение внештатной ситуации. Только система охранного видеонаблюдения предоставляет возможность немедленно показать происходящие в данный момент событие, а не только предоставить информацию о месте и характере, как охранная, тревожная или пожарная сигнализация. Кроме того, система ОВН фиксирует все факты, сохраняет в архиве, обрабатывает и обладает другими важными и полезными функциями. Правельно спроектированная система позволяет в реальном масштабе времени сиюминутно оценить обстановку в контролируемых зонах, сократить время реакции на нештатную ситуацию и обеспечить принятие наиболее целесообразных мер защиты и противодействия возникшим обстоятельствам.

Обеспечение безопасности объекта, особенно для служб безопасности и охраны, тесно связано со скоростью реагирования на возникновение внештатной ситуации. Только система охранного видеонаблюдения предоставляет возможность немедленно показать происходящие в данный момент событие, а не только предоставить информацию о месте и характере, как охранная, тревожная или пожарная сигнализация. Кроме того, система ОВН фиксирует все факты, сохраняет в архиве, обрабатывает и обладает другими важными и полезными функциями. Правельно спроектированная система позволяет в реальном масштабе времени сиюминутно оценить обстановку в контролируемых зонах, сократить время реакции на нештатную ситуацию и обеспечить принятие наиболее целесообразных мер защиты и противодействия возникшим обстоятельствам.

Можно выделить несколько основных задач, решаемых с помощью систем охранного телевидения:

- общее наблюдение за обстановкой;

- обнаружение появившихся в поле зрения видеокамер людей, животных, автотранспорта, предметов и т.п.;

- идентификация и сопоставление обнаруженных образов;

- фиксация и отслеживание траекторий движения обнаруженных объектов и др. функции.

Системы видеонаблюдения (теленаблюдения) подразделяются на простые (одна-две видеокамеры) и сложные (многокамерные) с различной обработкой изображений.

- простые системы применяются для текущего мониторинга за обстановкой на объекте в режиме реального времени, они не обладают специализированными функциями и состоят из видеокамер (одна или две) и видеомонитора, соединенных между собой линией связи для передачи сигнала от камеры на монитор. Такая система является базовой для систем видеонаблюдения любой сложности.

- сложные системы – применяются на объектах с серьезными требованиями к безопасности или непосредственно к видеонаблюдению (например магазины и др.) , включают в себя несколько видеокамер, подключенных через коммутаторы, квадраторы или мультиплексоры на один-два видеомонитора. В среднем для таких систем используется до восьми видеокамер, так как большее количество усложняет работу одного оператора по мониторингу ситуации в каждой зоне наблюдения. Для одного оператора оптимальной нагрузкой считается наблюдение за изображением с четырех видеокамер.

Системы видеоконтроля

– позволяют осуществлять видеомониторинг за ситуацией на объекте, регистрацию и запись видеонинформации в архив на специальные устройства (видеорегистраторы, видеосерверы, “облако”)

, которые могут работать в непрерывном режиме или покадровой записи с заданными интервалами времени между кадрами, с обязательной записью текущего времени и даты. При воспроизведении такой записи возможен многократный ретроспективный контроль всей обстановки в подконтрольных зонах, детальное изучение тревожной ситуации с установлением времени происходящих событий.

Системы видеоохраны – или иными словами “зоны видеоохранной сигнализации”, это сложные системы охранного видеонаблюдения, инициирующие формирование сигнала тревоги при изменении видеоряда, поступающего с видеокамеры соответсвующей зоны, то есть при изменении изображения, появления новых объектов или иных индивидуальных параметров, расценивающихся как отклонение отнормы (внештатная ситуация). Для этого в системе применяется одно – и многоканальные детекторы движения.

Детекторы движения бывают аналоговые (преимущественно одноканальные) и цифровые (одно и многоканальные).

В аналоговых детекторах зоны, в рамках которых производится обнаружение движения, специально маркируются на видеомониторе белым или черным контуром. Для этого в каждом маркерном окне измеряется и отдельно запоминается среднее напряжение видеосигнала изображения (эталон) и затем, через определенный и заданный интервал времени, оно сравнивается с напряжением вновь поступающего изображения в тех же маркированных окнах. Если отклонение от эталона более определенного значения (обычно порог чувствительности 10%), то детектор движения генерирует сигнал тревоги.

В цифровых детекторах изображение на видеомониторе может разбиваться на несколько десятков или даже сотен маркерных зон (окон). Каждое окно может программироваться отдельно с присвоением индивидуальных параметров размера зоны и чувствительности (количество несовпадающих элементов и амплитуды несовпадений в каждом конкретном элементе). При этом все маркерные окна могут конфигурироваться в любом сочетании по желанию Заказчика.

Изображение в каждом маркерном окне каждого кадра одного цикла видеозаписи фиксируется отдельно в память цифрового детектора движения и затем, через установленный промежуток времени, сравнивается поэлементно с вновь поступающим изображением в тех же маркерных окнах в следующем цикле. При превышении заданного лимита несовпадении изображений в одном или нескольких одноименных маркерных окнах генерируется тревожный сигнал.

Набор параметров в дневное и ночное время на одном объекте может отличаться (например для супермаркета, торгового центра, офисного здания или склада), поэтому в детекторах задаются два переключаемых режима работы: дневной и ночной, отличающихся по конфигурации маркерных зон и по чувствительности. Режимы работы обычно переключаются с помощью внутреннего или внешнего таймера.

Системы контроля и управления доступом это совокупность программно-технических средств (оборудования и программного обеспечения) и организационно-административных мероприятий (законодательные, административные и нормативные документы, регламенты, инструкции и др., административные процедуры и др.), обеспечивающие организацию, ограничение, распределение и перераспределение прав доступа персонала, посетителей, пользователей (жильцов), транспорта на подконтрольную территорию объекта, с целью обеспечения безопасности жизни и деятельности людей, сохранности имущества, материальных и информационных ценностей, инфраструктуры и целостности объекта и др.