Банковских безналичных платежей. В этой части речь пойдет о формировании требований к создаваемой системе информационной безопасности (ИБ).

- роль обеспечения безопасности в жизни коммерческой организации;

- место службы информационной безопасности в структуре менеджмента организации;

- практические аспекты обеспечения безопасности;

- применение теории управления рисками в ИБ;

- основные угрозы и потенциальный ущерб от их реализации;

- состав обязательных требований, предъявляемых к системе ИБ банковских безналичных платежей.

Роль обеспечения безопасности в жизни коммерческой организации

В современной российской экономической среде существует множество различных типов организаций. Это могут быть государственные предприятия (ФГУП, МУП), общественные фонды и, наконец, обычные коммерческие организации. Главным отличием последних от всех других является то, что их основная цель – получение максимальной прибыли, и все, что они делают, направлено именно на это.

Зарабатывать коммерческая организация может различными способами, но прибыль всегда определяется одинаково – это доходы за вычетом расходов. При этом, если обеспечение безопасности не является основным видом деятельности компании, то оно не генерирует доход, а раз так, то для того, чтобы эта деятельность имела смысл, она должна снижать расходы.

Экономический эффект от обеспечения безопасности бизнеса заключается в минимизации или полном устранении потерь от угроз. Но при этом также следует учитывать то, что реализация защитных мер тоже стоит денег, и поэтому истинная прибыль от безопасности будет равна размеру сэкономленных от реализации угроз безопасности средств, уменьшенному на стоимость защитных мер.

Однажды между собственником коммерческого банка и руководителем службы безопасности его организации состоялся разговор на тему экономического эффекта от обеспечения безопасности. Суть этого разговора наиболее точно отражает роль и место обеспечения безопасности в жизни организации:

Безопасность не должна мешать бизнесу.

- Но за безопасность надо платить, а за ее отсутствие расплачиваться.

Идеальная система безопасности – это золотая середина между нейтрализованными угрозами, затраченными на это ресурсами и прибыльностью бизнеса.

Место службы информационной безопасности в структуре менеджмента организации

Структурное подразделение, отвечающее за обеспечение информационной безопасности, может назваться по-разному. Это может быть отдел, управление или даже департамент ИБ. Далее для унификации это структурное подразделение будем называть просто службой информационной безопасности (СИБ).

Причины создания СИБ могут быть разными. Выделим две основные:

- Cтрах

.

Руководство компании осознает, что компьютерные атаки или утечки информации могут привести к катастрофическим последствия, и предпринимает усилия для их нейтрализации. - Обеспечение соответствия законодательным требованиям

.

Действующие законодательные требования налагают на компанию обязательства по формированию СИБ, и топ-менеджмент предпринимает усилия по их исполнению.

С точки зрения подчиненности СИБ существует только одно ограничение, прописанное в вышеуказанных положениях ЦБ РФ - «Служба информационной безопасности и служба информатизации (автоматизации) не должны иметь общего куратора», в остальном свобода выбора остается за организацией. Рассмотрим типовые варианты.

Таблица 1.

| Подчиненность | Особенности |

|---|---|

| СИБ в составе IT | 1. Организация защиты возможна только против внешнего злоумышленника. Основным вероятным внутренним злоумышленником является сотрудник IT. Бороться с ним в составе IT невозможно. 2. Нарушение требований Банка России. 3. Прямой диалог с IT, простое внедрение систем защиты информации |

| СИБ в составе службы безопасности | 1. Защита от действий как внутренних злоумышленников, так и внешних. 2. СБ - единая точка взаимодействия топ-менеджмента по любым вопросам безопасности. 3. Сложность взаимодействия с IT, поскольку общение происходит на уровне глав IT и СБ, а последний, как правило, обладает минимальными знаниями в IT. |

| СИБ подчиняется Председателю Правления | 1. СИБ обладает максимальными полномочиями и собственным бюджетом. 2. Для Председателя Правления создается дополнительная точка контроля и взаимодействия, требующая к себе определенного внимания. 3. Возможные конфликты СБ и СИБ по зонам ответственности при расследовании инцидентов. 4. Отдельный СИБ может «политически» уравновешивать полномочия СБ. |

При взаимодействии с другими структурными подразделениями и топ-менеджментом банка у СИБ любой организации есть одна общая проблема - доказательства необходимости своего существования (финансирования).

Проблема заключается в том, что размер сэкономленных средств от нейтрализованных угроз информационной безопасности невозможно точно определить. Если угроза не реализовалась, то и ущерба от нее нет, а раз проблем нет, то и не нужно их решать.

Для решения этой проблемы СИБ может действовать двумя способами:

- Показать экономическую значимость

Для этого ей необходимо вести учет инцидентов и оценивать потенциальный ущерб от их реализации. Совокупный размер потенциального ущерба можно считать сэкономленными денежными средствами. Для устранения разногласий по размеру оцениваемого ущерба рекомендуется предварительно разработать и утвердить методику его оценки. - Заниматься внутренним PR-ом

Рядовые работники организации обычно не знают, чем занимается СИБ, и считают ее сотрудников бездельниками и шарлатанами, мешающими работать, что приводит к ненужным конфликтам. Поэтому СИБ должна периодически доносить до коллег результаты своей деятельности, рассказывать об актуальных угрозах ИБ, проводить обучения и повышать их осведомленность. Любой сотрудник компании должен чувствовать, что, если у него возникнет проблема, связанная с ИБ, то он может обратиться в СИБ, и ему там помогут.

Практические аспекты обеспечения безопасности

Выделим практические аспекты обеспечения безопасности, которые обязательно должны быть донесены до топ-менеджмента и других структурных подразделений, а также учтены при построении системы защиты информации:

- Обеспечение безопасности - это непрерывный бесконечный процесс. Степень защищенности, достигаемая с ее помощью, будет колебаться с течением времени в зависимости от воздействующих вредоносных факторов и усилий, направленных на их нейтрализацию.

- Безопасность невозможно обеспечить постфактум, то есть в тот момент, когда угроза уже реализовалась. Чтобы нейтрализовать угрозу, процесс обеспечения безопасности должен начаться до попытки ее реализации.

- Большая часть угроз имеет антропогенный характер, то есть организации тем или иным образом угрожают люди. Как говорят компьютерные криминалисты: «Воруют не программы, воруют люди».

- В нейтрализации угроз должны участвовать люди, чья безопасность обеспечивается,

будь это собственники бизнеса или клиенты. - Безопасность - это производная от корпоративной культуры. Дисциплина, требуемая для реализации защитных мер, не может быть выше общей дисциплины при работе организации.

Управление рисками (risk management)

Информационная безопасность - это всего лишь одно из направлений обеспечения безопасности (экономическая безопасность, физическая безопасность, пожарная безопасность, …). Помимо угроз информационной безопасности, любая организация подвержена другим, не менее важным угрозам, например, угрозам краж, пожаров, мошенничества со стороны недобросовестных клиентов, угрозам нарушения обязательных требований (compliance) и т. д.

В конечном счете для организации все равно, от какой конкретно угрозы она понесет потери, будь то кража, пожар или компьютерный взлом. Важен размер потерь (ущерб).

Кроме размера ущерба, важным фактором оценки угроз является вероятность из реализации, которая зависит от особенностей бизнес-процессов организации, ее инфраструктуры, внешних вредоносных факторов и принимаемых контрмер.

Характеристика, учитывающая ущерб и вероятность реализации угрозы, называется риском.

Примечание. Научное определение риска можно получить в ГОСТ Р 51897-2011

Риск может быть измерен как количественно, например, путем умножения ущерба на вероятность, так и качественно. Качественная оценка проводится, когда ни ущерб, ни вероятность количественно не определены. Риск в этом случае может быть выражен как совокупность значений, например, ущерб - «средний», вероятность - «высокая».

Оценка всех угроз как рисков позволяет организации эффективным образом использовать имеющиеся у нее ресурсы на нейтрализацию именно тех угроз, которые для нее наиболее значимы и опасны.

Управление рисками является основным подходом к построению комплексной экономически эффективной системы безопасности организации. Более того, почти все банковские нормативные документы построены на базе рекомендаций по управлению рисками Базельского комитета по банковскому надзору .

Основные угрозы и оценка потенциального ущерба от их реализации

Выделим основные угрозы, присущие деятельности по осуществлению банковских безналичных платежей, и определим максимальный возможный ущерб от их реализации.

Таблица 2.

Здесь в состав анализируемой деятельности входит совокупность бизнес-процессов:

- реализация корреспондентских отношений с банками-партнерами и ЦБ РФ;

- проведение расчетов с клиентами.

Обязательные требования к системе ИБ безналичных платежей

При рассмотрении основных угроз мы оценили их ущерб, но не оценили вероятность их реализации. Дело в том, что если максимально возможный ущерб будет одинаковым для любых банков, то вероятность реализации угроз будет отличаться от банка к банку и зависеть от применяемых защитных мер.

Одними из основных мер по снижению вероятности реализации угроз информационной безопасности будут:

- внедрение передовых практик по управлению IT и инфраструктурой;

- создание комплексной системы защиты информации.

Основным нюансом, который необходимо учитывать в вопросах обеспечения информационной безопасности, является то, что данный вид деятельности довольно жестко регулируется со стороны государства и Центрального Банка. Как бы не оценивались риски, как бы не малы были те ресурсы, которыми располагает банк, его защита должна удовлетворять установленным требованиям. В противном случае он не сможет работать.

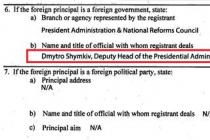

Рассмотрим требования по организации защиты информации, налагаемые на бизнес-процесс корреспондентских отношений с Банком России.

Таблица 3.

Документы, устанавливающие требования |

Наказание за невыполнение |

|---|---|

| Защита персональных данных. Основание – в платежных документах есть персональные данные (Ф.И.О. плательщика / получателя, его адрес, реквизиты документа, удостоверяющего личность) |

|

| Федеральный закон «О персональных данных» от 27.07.2006 № 152-ФЗ |

, – до 75 тыс. руб. штраф., – до 2 лет лишения свободы |

| Постановление Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» | |

| Приказ ФСТЭК России от 18.02.2013 № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» (Зарегистрировано в Минюсте России 14.05.2013 N 28375) | |

| Приказ ФСБ России от 10.07.2014 № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» (Зарегистрировано в Минюсте России 18.08.2014 N 33620) | |

| Указание Банка России от 10 декабря 2015 г. № 3889-У «Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных” | |

| Обеспечение защиты информации в национальной платежной системе. Основание – кредитная организация, выполняющая переводы денежных средств, является частью национальной платежной системы. |

|

| Федеральный закон «О национальной платежной системе» от 27.06.2011 № 161-ФЗ | п.6 ст. 20 Федерального закона от 02.12.1990 № 395-1 «О банках и банковской деятельности» – отзыв лицензии |

| Постановление Правительства РФ от 13.06.2012 № 584 «Об утверждении Положения о защите информации в платежной системе» | |

| Положение Банка России от 9 июня 2012 г. N 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» | |

| Положение Банка России от 24 августа 2016 г. № 552-П «О требованиях к защите информации в платежной системе Банка России» | |

| Эксплуатационная документация на СКЗИ СКАД Сигнатура | |

| Обеспечение безопасности критической информационной инфраструктуры Российской Федерации. Основание – банк в силу п.8 ст. 2 ФЗ от 26.07.2017 № 187-ФЗ является субъектом критической информационной инфраструктуры |

|

| Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» | – до 8 лет лишения свободы |

| Постановление Правительства РФ от 08.02.2018 N 127 »Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений" |

|

| Приказ ФСТЭК России от 21.12.2017 N 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (Зарегистрировано в Минюсте России 22.02.2018 N 50118) | |

| Приказ ФСТЭК России от 06.12.2017 N 227 «Об утверждении Порядка ведения реестра значимых объектов критической информационной инфраструктуры Российской Федерации» (Зарегистрировано в Минюсте России 08.02.2018 N 49966) | |

| Указ Президента РФ от 22.12.2017 N 620 «О совершенствовании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации» | |

| Требования по защите информации, установленные договором об обмене электронными сообщениями при переводе денежных средств в рамках платежной системы Банка России. Основание – данный договор заключают все кредитные организации для электронного обмена платежными документами с Банком России. |

|

| Типовой договор обмена ЭС с приложениями. Документация на АРМ КБР, УТА (требования их использовании отражены в п.1. Приложения 3 к Договору) |

п. 9.5.4 Договора – одностороннее расторжение договора по инициативе Банка России. |

Обозначим также дополнительные требования к организации защиты информации. Данные требования будут распространяться лишь на некоторые банки и лишь в некоторых случаях:

Таблица 4.

Как мы видим, требования АВЗ.1 и АВЗ.2 говорят о том, что антивирусная защита должна быть. То, как конкретно ее настраивать, на каких узлах сети устанавливать, эти требования не регламентируют (Письмо Банка России от 24.03.2014 N 49-Т рекомендует банкам иметь на АРМах, на серверах и на шлюзах антивирусы различных производителей).

Аналогичным образом обстоят дела и с сегментацией вычислительной сети – требование ЗИС.17 . Документ только предписывает необходимость использования этой практики для защиты, но не говорит, как организация должна это делать.

То, как конкретно настраиваются средства защиты информации, и реализуются защитные механизмы, узнают из частного технического задания на систему защиты информации, сформированного по результатам моделирования угроз информационной безопасности.

Таким образом, комплексная система информационной безопасности должна представлять собой набор защитных бизнес-процессов (в англоязычной литературе – controls), построенных с учетом исполнения обязательных требований, актуальных угроз и практики обеспечения ИБ.

Одной из основных задач обеспечения безопасности при проектировании является разработка технических мер, направленных на предотвращение или ограничение последствий аварий, которые могут привести к серьезному повреждению тепловыделяющих элементов активной зоны реактора. Для этих целей используются инженерно-технические системы безопасности, которые включаются в работу при нарушении нормальной эксплуатации ЯЭУ.

В соответствии с концепцией глубоко эшелонированной защиты, АЭС должна иметь системы безопасности, предназначенные для выполнения следующих основных функций безопасности:

- аварийной остановки реактора и поддержания его в подкритическом состоянии (система управления и защиты - СУЗ);

- аварийного отвода тепла от реактора (система аварийного охлаждения активной зоны - САОЗ);

- удержания радиоактивных веществ в установленных границах (защитная оболочка).

Таким образом, системы безопасности являются третьим уровнем защиты, предназначенным для предотвращения перерастания инцидентов в проектные аварии, а проектных аварий - в тяжелые (запроектные).

Классификация систем и элементов

Все системы и элементы подразделяются, соответствуя с :

- по назначению;

- по влиянию на безопасность;

- по характеру выполняемых ими функций безопасности.

Системы и элементы АЭС по назначению разделяются на:

- системы и элементы нормальной эксплуатации;

- системы и элементы безопасности.

Системы и элементы АЭС по влиянию на безопасность разделяются на:

- важные для безопасности;

- остальные, не влияющие на безопасность.

Системы и элементы безопасности по характеру выполняемых ими функций разделяются на:

- защитные;

- локализующие;

- обеспечивающие;

- управляющие.

По влиянию элементов АЭС на безопасность устанавливаются четыре класса безопасности.

Системы (элементы), важные для безопасности - системы (элементы) безопасности, а также системы (элементы) нормальной эксплуатации, отказы которых нарушают нормальную эксплуатацию АЭС или препятствуют устранению отклонений от нормальной эксплуатации и могут приводить к проектным и запроектным авариям.

Защитные системы (элементы) безопасности - системы (элементы), предназначенные для предотвращения или ограничения повреждений ядерного топлива, оболочек ТВЭЛов, оборудования и трубопроводов, содержащих радиоактивные вещества.

Локализующие системы (элементы) безопасности - системы (элементы), предназначенные для предотвращения или ограничения распространения выделяющихся при авариях радиоактивных веществ и ионизирующего излучения за предусмотренные проектом границы и выхода их в окружающую среду.

Обеспечивающие системы (элементы) безопасности - системы (элементы), предназначенные для снабжения систем безопасности энергией, рабочей средой и создания условий для их функционирования.

Управляющие системы (элементы) безопасности - системы (элементы), предназначенные для инициирования действий систем безопасности, осуществления контроля и управления ими в процессе выполнения заданных функций.

Для обеспечения непосредственно функций ядерной безопасности в соответствии с в состав реакторной установки должны входить системы управления и защиты, предназначенные:

- для управления реактивностью активной зоны реактора и мощностью РУ;

- для контроля плотности нейтронного потока (мощности), скорости его изменения, технологических параметров, необходимых для защиты и управления реактивностью активной зоны реактора и мощностью РУ;

- для перевода реактора в подкритическое состояние и поддержания его в подкритическом состоянии.

Высокая надежность систем безопасности и их длительное безотказное функционирование достигается за счет:

- применения отказоустойчивых структур;

- наличия защиты от отказов по общей причине;

- исключения использования общих компонентов для систем нормальной эксплуатации и систем безопасности;

- проектирования систем безопасности с учетом принципа единичного отказа.

Принцип единичного отказа реализуется в проекте ЯЭУ путем выбора требуемой кратности резервирования систем, их физического разделения и применения разнотипного оборудования с тем, чтобы функции безопасности выполнялись при любых условиях. Каждая система безопасности резервируется за счет трех (иногда четырех) независимых систем или каналов одной системы, идентичных по своей структуре и способных полностью выполнить соответствующую данной системе функцию безопасности.

Вместе с тем, только резервирование не защищает от множественных отказов элементов или устройств безопасности по общим причинам. Отказы по общим причинам могут происходить вследствие возникновения внутренних событий (пожары, затопление, летящие предметы, образовавшиеся при разрывах сосудов и трубопроводов под давлением) или внешних событий (землетрясения, падения самолетов, цунами ит.д.). При возникновении таких событий одновременно могут быть выведены из строя несколько систем или каналов, резервирующих друг друга. Во избежание этого применяется физическое разделение и разнотипное по принципу действия оборудование.

Для определения и подтверждения высокой надежности систем безопасности при проектировании используются вероятностные методы анализа их надежности и применяются данные из опыта эксплуатации аналогичных систем, а также результаты испытаний и моделирования. Эксплуатация, техническое обслуживание и ремонт систем безопасности производятся по специально разработанным инструкциям и регламентам.

Н аучно-технический прогресс превратил информацию в продукт, который можно купить, продать, обменять. Нередко стоимость данных в несколько раз превышает цену всей технической системы, которая хранит и обрабатывает информацию.

Качество коммерческой информации обеспечивает необходимый экономический эффект для компании, поэтому важно охранять критически важные данные от неправомерных действий. Это позволит компании успешно конкурировать на рынке.

Определение информационной безопасности

Информационная безопасность (ИБ) - это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты.

Безопасность информации, которая обрабатывается в организации, - это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

Требования к системе защиты ИБ

Защита информационных ресурсов должна быть:

1. Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

2. Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

3. Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

4. Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

5. Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

6. Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

7. Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных.

Перечисленным требованиям должна соответствовать и DLP-система. И лучше всего оценивать ее возможности на практике, а не в теории. Испытать «КИБ СёрчИнформ» можно бесплатно в течение 30 дней.

Модель системы безопасности

Информация считается защищенной, если соблюдаются три главных свойства.

Первое - целостность - предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе - конфиденциальность - означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье - доступность - подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации.

Достаточно нарушить одно из свойств защищенной информации, чтобы использование системы стало бессмысленным.

Этапы создания и обеспечения системы защиты информации

На практике создание системы защиты информации осуществляется в три этапа.

На первом этапе разрабатывается базовая модель системы, которая будет функционировать в компании. Для этого необходимо проанализировать все виды данных, которые циркулируют в фирме и которые нужно защитить от посягательств со стороны третьих лиц. Планом работы на начальном этапе являются четыре вопроса:

- Какиеисточники информации следует защитить?

- Какова цельполучения доступа к защищаемой информации?

Целью может быть ознакомление, изменение, модификация или уничтожение данных. Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации.

- Что являетсяисточником конфиденциальной информации?

Источники в данном случае это люди и информационные ресурсы: документы, флеш-носители, публикации, продукция, компьютерные системы, средства обеспечения трудовой деятельности.

- Способы получения доступа, и как защититься от несанкционированных попыток воздействия на систему?

Различают следующие способы получения доступа:

- Несанкционированный доступ - незаконное использование данных;

- Утечка - неконтролируемое распространение информации за пределы корпоративной сети. Утечка возникает из-за недочетов, слабых сторон технического канала системы безопасности;

- Разглашение - следствие воздействия человеческого фактора. Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Второй этап включает разработку системы защиты. Это означает реализовать все выбранные способы, средства и направления защиты данных.

Система строится сразу по нескольким направлениям защиты, на нескольких уровнях, которые взаимодействуют друг с другом для обеспечения надежного контроля информации.

Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции. Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и физическими носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель - создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа. Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы.

Технический уровень условно разделяют на физический, аппаратный, программный и математический подуровни.

- физический - создание преград вокруг защищаемого объекта: охранные системы, зашумление, укрепление архитектурных конструкций;

- аппаратный - установка технических средств: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей;

- программный - установка программной оболочки системы защиты, внедрение правила разграничения доступа и тестирование работы;

- математический - внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Третий, завершающий этап - это поддержка работоспособности системы, регулярный контроль и управление рисками. Важно, чтобы модуль защиты отличался гибкостью и позволял администратору безопасности быстро совершенствовать систему при обнаружении новых потенциальных угроз.

Виды конфиденциальных данных

Конфиденциальные данные - это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно.

- Личные конфиденциальные данные: персональные данные граждан, право на личную жизнь, переписку, сокрытие личности. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: информация, доступ к которой может ограничить только государство (органы государственной власти).

- Судебные конфиденциальные данные: тайна следствия и судопроизводства.

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или предприятием (секретные разработки, технологии производства и т.д.).

- Профессиональные конфиденциальные данные: данные, связанные с деятельностью граждан, например, врачебная, нотариальная или адвокатская тайна, разглашение которой преследуется по закону.

Угрозы конфиденциальности информационных ресурсов

Угроза - это возможные или действительные попытки завладеть защищаемыми информационными ресурсами.

Источниками угрозы сохранности конфиденциальных данных являются компании-конкуренты, злоумышленники, органы управления. Цель любой угрозы заключается в том, чтобы повлиять на целостность, полноту и доступность данных.

Угрозы бывают внутренними или внешними. Внешние угрозы представляют собой попытки получить доступ к данным извне и сопровождаются взломом серверов, сетей, аккаунтов работников и считыванием информации из технических каналов утечки (акустическое считывание с помощью жучков, камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций).

Внутренние угрозы подразумевают неправомерные действия персонала, рабочего отдела или управления фирмы. В результате пользователь системы, который работает с конфиденциальной информацией, может выдать информацию посторонним. На практике такая угроза встречается чаще остальных. Работник может годами «сливать» конкурентам секретные данные. Это легко реализуется, ведь действия авторизованного пользователя администратор безопасности не квалифицирует как угрозу.

Поскольку внутренние ИБ-угрозы связаны с человеческим фактором, отслеживать их и управлять ими сложнее. Предупреждать инциденты можно с помощью деления сотрудников на группы риска. С этой задачей справится - автоматизированный модуль для составления психологических профилей.

Попытка несанкционированного доступа может происходить несколькими путями:

- через сотрудников , которые могут передавать конфиденциальные данные посторонним, забирать физические носители или получать доступ к охраняемой информации через печатные документы;

- с помощью программного обеспечения злоумышленники осуществляют атаки, которые направлены на кражу пар «логин-пароль», перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации.

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны).

Аппаратная и программная ИБ

Все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства. Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты.

Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах.

Аппаратно-программный модуль защиты принято разделять на группы, каждая из которых выполняет функцию защиты чувствительной информации:

- Уровень идентификации - это комплексная система распознавания пользователей, которая может использовать стандартную или многоуровневую аутентификацию, биометрию (распознавание лица, сканирование отпечатка пальца, запись голоса и прочие приемы).

- Уровень шифрования обеспечивает обмен ключами между отправителем и получателем и шифрует/дешифрует все данные системы.

Правовая защита информации

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами.

Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Все опасности тогда реальны, когда они воздействуют на конкретные объекты (объекты защиты). Объекты защиты, как и источники опасностей, многообразны. Каждый компонент окружающей нас среды может быть объектом защиты от опасностей. Основное желаемое состояние объектов защиты – безопасное.

Безопасность – состояние объекта защиты, при котором воздействие на него всех потоков вещества, энергии и информации не превышает максимально допустимых значений. Говоря о реализации состояния безопасности, необходимо одновременно рассматривать объект защиты и совокупность опасностей, действующих на него. Сегодня реально существуют следующие системы безопасности:

система личной и коллективной безопасности человека в процессе его жизнедеятельности;

система охраны окружающей среды (биосферы);

система государственной безопасности;

система глобальной безопасности.

Историческим приоритетом обладают системы обеспечения безопасности человека, который на всех этапах своего развития постоянно стремился к обеспечению комфорта, личной безопасности и сохранению своего здоровья.

1.4. Принципы и методы обеспечения безопасности

Принцип – это идея, мысль, основное положение. Метод – это путь, способ достижения цели, исходящий из знания наиболее общих закономерностей. Принципы и методы обеспечения безопасности относятся к частным, специальным методам в отличие от общих методов, присущих диалектике и логике.

Принципы обеспечения безопасности можно подразделить на ориентирующие, технические, организационные и управленческие.

К ориентирующим относятся: принцип активности оператора, гуманизации деятельности, деструкции, замены оператора, классификации, ликвидации опасности, системности, снижения опасности.

К техническим относятся: принцип блокировки, вакуумирования, герметизации, защиты расстоянием, компрессии, прочности, слабого звена, флегматизации, экранирования.

К организационным относятся: принцип защиты временем, информации, несовместимости, нормирования, подбора кадров, последовательности, эргономичности.

К управленческим относятся: принцип адекватности контроля, обратной связи, ответственности, плановости, стимулирования, управления, эффективности.

Поясним некоторые принципы с примерами их реализации.

Принцип нормирования заключается в установлении таких параметров, соблюдение которых обеспечивает защиту человека от соответствующей опасности. Например, ПДК (предельно допустимые концентрации), ПДВ (предельно допустимые выбросы), ПДУ (предельно допустимые уровни) и др.

Принцип слабого звена состоит в том, что в рассматриваемую систему (объект) в целях обеспечения безопасности вводится элемент, который устроен так, что воспринимает или реагирует на изменение соответствующего параметра, предотвращая опасное явление. Примером реализации данного принципа являются разрывные мембраны, предохранители и другие элементы.

Принцип информации заключается в передаче и усвоении персоналом сведений, выполнение которых обеспечивает соответствующий уровень безопасности. Примеры реализации: обучение, инструктаж, предупредительные надписи и др.

Принцип классификации (категорирования) состоит в делении объектов на классы и категории по признакам, связанным с опасностями. Например: санитарно-защитные зоны, категории производств по взрывопожарной опасности и др.

Для рассмотрения методов обеспечения безопасности введем следующие определения.

Гомосфера – пространство (рабочая зона), где находится человек в процессе рассматриваемой деятельности.

Ноксосфера – пространство, в котором постоянно существуют или периодически возникают опасности.

Совмещение гомосферы и ноксосферы недопустимо с позиций безопасности.

Безопасность обеспечивается тремя основными методами: А, Б, В.

Метод А состоит в пространственном и (или) временном разделении гомосферы и ноксосферы. Это достигается средствами дистанционного управления, автоматизации, роботизации и др.

Метод Б состоит в нормализации ноксосферы путем исключения опасностей. Это – совокупность мероприятий, защищающих человека от шума, газа, пыли и др. средствами коллективной защиты.

Метод В содержит гамму приемов и средств, направленных на адаптацию человека к соответствующей среде и повышение его защищенности. Данный метод реализует возможности профотбора, обучения, психологического воздействия, средств индивидуальной защиты.

В реальных условиях, как правило, указанные методы используются совместно или в различных комбинациях.

Каждый человек желает надежно защитить свое имущество и жилище. И если раньше для этих целей применялись мощные замки, бронированные двери, то сегодня, с развитием инновационных технологий, охрану собственности можно обеспечить, устанавливая различные современные системы безопасности. Рынок услуг предлагает большой выбор защитных комплексов, отличающихся своими техническими характеристиками, функциональными возможностями, а также выполняемыми задачами. Однако все они предназначены для реализации главной цели: охраны помещений от взломов и других опасных ситуаций, а также защиты самого человека от действий злоумышленников.

Осуществление качественного контроля над зданием возлагается на специальные программы и извещатели, которые позволяют максимально быстро отреагировать на происшествие. При этом...

Для тщательного и качественного мониторинга ситуации на объекте, а также для своевременно принятых решений, необходима программа, позволяющая производить все эти...

Если спросить, с чем ассоциируется частное домовладение, то, наверное, почти каждый ответит, что с теплом и уютом. Сейчас многие городские...

Вопрос обеспечения необходимого уровня безопасности на объекте в последнее время является весьма актуальным. Особое внимание уделяется охране производственных (промышленных) предприятий, ...

На сегодняшний день практически каждый объект народного хозяйства оснащен охранным комплексом. Наличие системы защиты помогает своевременно выявить и пресечь злодеяние. ...

Эффективность и надежность деятельности любого защитного комплекса зависит от правильности выполнения установочных и пусконаладочных работ. Именно поэтому монтаж систем безопасности...

Многочисленные исследования показывают, что большое количество аварий морских и речных судов происходит из-за воздействия человеческого фактора, то есть вследствие ошибок, ...

Для осуществления качественного контроля жилых комплексов необходим целый ряд различных программ управления зданиями, которые позволяют осуществлять не только своевременное оповещение...

Уже давно не секрет, что в современном мире все меньше становится экологически чистых продуктов. Известно, что здоровье человека в основном...

Какие бывают разновидности систем обеспечения безопасности?

Среди многообразия современных комплексов безопасности выделяют основные типы защитных систем:

- Видеонаблюдение;

- Системы сигнализации;

- СКУД;

- Комплексные защитные системы.

Комплексы видеоконтроля осуществляют наблюдение за охраняемым объектом и в случае возникновения опасности передают сигнал на пульт охраны либо телефон собственника. Вследствие развития цифровых технологий, возможности современных систем видеонаблюдения стали практически неограниченными: сигнал может передаваться на любое расстояние. Такие комплексы обычно состоят из видеокамер, монитора, видеорегистратора, передающего сигнал механизма. Камеры различаются по своим характеристикам, месту установки, предназначению, способу подключения. Их можно монтировать как внутри помещения, так и на улице. Все камеры подсоединяются к видеорегистратору, который осуществляет запись поступающей видеоинформации. При подключении системы к всемирной сети, появляется возможность осуществлять наблюдение на удаленном расстоянии в режиме онлайн.

Сфера применения видеоконтроля достаточно обширна: механизмы наблюдения устанавливают в квартирах, частных домах, офисах, на дачах, промышленных предприятиях и в различных коммунальных учреждениях.

Главная функция, которую выполняют системы сигнализации, - это оповещение о возникновении чрезвычайной ситуации на объекте. Для этого в здании устанавливают датчики, реагирующие на движение или задымление. Различают такие основные виды сигнализации:

- Охранную. Она оповещает о проникновении посторонних лиц на подконтрольную территорию или о попытке взлома;

- Пожарную. Она реагирует на возникновение очага возгорания и предупреждает о начале пожара;

- Комплексную (охранно-пожарную).

Системы сигнализации могут быть централизованными (подключаются к пульту полиции или пожарной части) и автономными (действуют в пределах помещения).

СКУД устанавливают в крупных компаниях, аэропортах, на ж/д вокзалах, в коммунальных учреждениях различного типа, на промышленных предприятиях и стратегически важных объектах.

Они осуществляют контроль и управление доступом на территорию. Это высокотехнологичные современные системы безопасности, призванные обеспечить защиту жизни людей и сохранность материальных ценностей, а также предотвращение экономических потерь.

Как обеспечить комплексную безопасность объекта?

Самым эффективным способом обеспечения защиты объекта считается организация комплексной охранной системы. Подобный комплекс может включать такие виды систем безопасности:

- Видеонаблюдение и СКУД;

- Противопожарную систему и пожаротушение;

- Пожарную и охранную сигнализацию;

- Устройства извещения и управления эвакуацией людей;

- Физическую охрану территории.

Все подсистемы объединены друг с другом и управляются единым центром. Комплексная система безопасности сводит возникновение различных угроз к минимуму и помогает выстроить надежную защитную линию. Конечно, чтобы обеспечить эффективную комплексную защиту, нет необходимости устанавливать абсолютно все перечисленные подсистемы одновременно. Осуществляя выбор, нужно учитывать целесообразность монтажа того или иного оборудования, а также специфику предприятия. Также следует обратить внимание на следующие факторы:

- Параметры периметра территории: площадь и конфигурацию помещений;

- Наличие дорогого оборудования и материальных ценностей;

- Количество людей, работающих на предприятии, а также посетителей;

- Интенсивность перемещений людей и транспорта;

- Условия труда и др.

Подобные системы, как правило, не устанавливают для частного пользования, а применяют в супермаркетах, банках, гостиницах, школах, больницах, государственных и многих других учреждениях. Для монтажа оборудования следует обратиться в специализированную компанию, которая либо предоставит готовое решение установки комплекса, либо составит особый проект. Монтаж комплексных систем, помимо эффективности в работе, позволяет расходовать денежные средства целенаправленно, сокращая количество штата наемной охраны, что приводит к экономии финансов.

На видео - о системах безопасности:

Подсистемы охраны периметра

Система обеспечения безопасности будет более полной и функциональной, если ее дополнить подсистемой охраны периметра. Она отслеживает ситуацию на границах объекта и позволяет сократить промежуток времени, необходимый для оповещения о возникшей угрозе. Принцип ее работы прост: электронно-технические механизмы при обнаружении опасности регистрируют нарушение и мгновенно оповещают об этом. Монтаж таких систем должен соответствовать ряду требований:

- Охватывать весь контур периметра;

- Датчики обязаны обнаружить правонарушителя до его проникновения на территорию (например, при попытке перелезть через стену и т. п.);

- Оборудование должно быть скрытым от посторонних;

- Устанавливаются механизмы, адаптированные к погодным условиям;

- Устройства не должны быть подвержены электромагнитным помехам.

Решив установить систему безопасности, следует знать, что монтаж подобного оборудования должен осуществляться согласно правовым и нормативным актам, предусмотренным законодательством. Все оборудование и процесс установочных работ обязаны соответствовать ГОСТу Российской Федерации. Компания-подрядчик в обязательном порядке должна иметь лицензию на осуществление подобного типа деятельности. Вовремя и грамотно оформленная документация может избавить в случае непредвиденных ситуаций от многих проблем.